Wie Unternehmen Ihre Daten legal sammeln - und wie Sie sie stoppen können

Im Jahr 2018 wurde festgestellt, dass Cambridge Analytica die Daten von mindestens 87 Millionen Facebook-Nutzern ohne deren Wissen erfasst hatte , nachdem sie über einige tausend Konten, die eine Quiz-App verwendet hatten, abgerufen worden waren.

Die Online-Datenerfassung ist heimtückisch und kontinuierlich. Heute können mehr Daten gesammelt werden als jemals zuvor: Die Menschen erstellen alle zwei Tage so viele Daten wie von Anfang an bis zum Jahr 2000 . In dieser Größenordnung erscheinen personenbezogene Daten möglicherweise harmlos.

Unternehmen wie Facebook, Google und Amazon haben außerordentliche Beträge an Bußgeldern und Reputations-Hits gezahlt, um Zugang zu dieser Art von wertvollen Daten zu erhalten. Daten, die von Facebook mithilfe von Programmen wie Onavo und Facebook Research gesammelt wurden (mit denen Jugendliche und andere für den nahezu unbegrenzten Zugriff auf ihre Daten bezahlt wurden), führten zu der Entdeckung, dass WhatsApp mehr als doppelt so häufig wie Messenger verwendet wurde und Facebook den Anstoß zum Kauf gab WhatsApp im Jahr 2014. Dies erwies sich als äußerst wertvoll .

In Wirklichkeit können Verbraucher nicht darauf vertrauen, dass alle Unternehmen dies tun. Stattdessen erfordert der Schutz von Daten einen proaktiven Ansatz. Dieser Artikel soll Ihnen helfen, Ihre Daten zu schützen, indem Sie wissen, wie anfällig Ihre Daten sind. Wir schließen mit einigen Tipps, wie Sie Ihre Daten schützen können.

Vorsicht vor dunklen Mustern

Vielen Onavo-Nutzern war wahrscheinlich nicht bewusst, dass auf so viele ihrer Daten zugegriffen werden konnte und dass diese Daten von Facebook verwendet würden . Onavo benötigte Root-Berechtigungen für die Telefone der Benutzer und VPN-Zugriff auf die Computer, um Facebook einen intimen Zugriff auf die Benutzerdaten zu ermöglichen. Private Nachrichten in Social-Media-Apps; Chats von Instant Messaging-Apps (einschließlich der in diesen Chats gesendeten Fotos und Videos); E-Mails; Internet-Browserverlauf; und Standortinformationen waren alle mit Onavo für Facebook zugänglich.

Damit Apps und Websites legal auf diese Daten zugreifen können, müssen sie zunächst die Erlaubnis des Benutzers einholen. Wenn Unternehmen offen und explizit nach einer solchen Erlaubnis fragen, lehnen Benutzer diese Anforderungen mit größerer Wahrscheinlichkeit ab. Infolgedessen nutzen viele Unternehmen komplexe Labyrinthe mit „dunklen Mustern“, um auf geschickte und legale Weise Zugriff auf Benutzerdaten zu erhalten.

Dunkle Muster werden verwendet, weil sie Ergebnisse bringen. Es ist wahrscheinlicher, dass Benutzer Unternehmen Berechtigungen erteilen, wenn eine oder mehrere der folgenden Bedingungen erfüllt sind:

ein. Der Benutzer ist der Ansicht, dass es keine andere Alternative gibt oder dass das Erteilen einer Genehmigung der schnellste und einfachste Weg ist, dies zu erreichen.

Unternehmen machen es dem Benutzer oft schwer, das Gewähren von Zugriff zu vermeiden, indem sie die Schritte zum Verweigern des Zugriffs während der Anmeldung unübersichtlich und kompliziert gestalten. Diese "Roach Motel" -Methode zum Erhalten von Berechtigungen ist in dem äußerst komplizierten Pfad zu sehen, den LinkedIn-Benutzer einschlagen müssen, um dem Unternehmen den Zugriff auf ihre Kontaktliste zu verweigern.

Das Entfernen bereits gewährter Zugriffsrechte ist oft komplizierter als das Gewähren von Zugriffsrechten. Einstellungen für die Daten- oder Cookie-Nachverfolgung befinden sich nicht häufig in den Bereichen, die Sie möglicherweise erwarten (z. B. im Abschnitt "Datenschutz"). Irreführende Formulierungen oder ungewöhnliche Handlungen können ebenfalls zu Verwirrung führen. Beispielsweise können Benutzer aufgefordert werden, ein Kästchen anzukreuzen, um die Bereitstellung von Berechtigungen zu deaktivieren.

b. Dem Benutzer ist nicht bekannt, dass er Zugriff gewährt

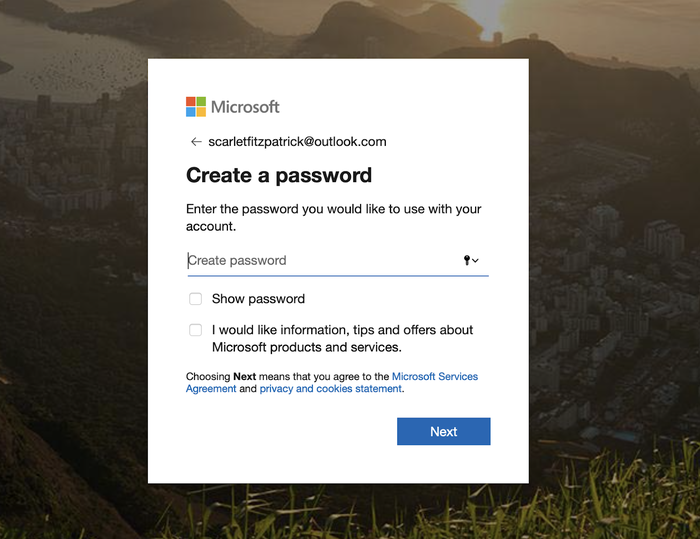

Das Erteilen von Berechtigungen erfolgt häufig in einem anderen, offensichtlicheren Schritt, z. B. beim Erstellen eines Kennworts. Durch die Verwendung dieser Methode wird möglicherweise weniger wahrscheinlich, dass Benutzer bestimmten Datenberechtigungen zugestimmt haben. Die Verwendung von Kleingedruckten erhöht auch die Wahrscheinlichkeit, dass solche Vereinbarungen übersehen werden.

c. Der Benutzer fühlt sich unter Druck gesetzt, schnell zu handeln

Dies wird normalerweise durch eine von drei Drucktaktiken erreicht:

- Knappheitsgefühl schaffen. Booking.com behauptet oft fälschlicherweise, nur noch " 1 Zimmer übrig " zu haben, um Sie dazu zu verleiten, Ihren Aufenthalt schnell zu buchen.

- Zeitdruck einleiten. Wir kennen diese Taktik beim Kauf bestimmter Artikel, z. B. Flüge und Tickets: Buchungsfirmen legen ein Zeitlimit für Artikel in Ihrem Warenkorb fest. Unternehmen können ähnliche Taktiken anwenden, um die Erlaubnis auch für Ihre Daten zu erhalten.Facebook schien gefälschte rote Benachrichtigungspunkte zu verwendenDies trat auf, als Benutzer aufgefordert wurden, neuen Datenschutzvereinbarungen zuzustimmen, um den Benutzer möglicherweise dazu zu verleiten, hastig zuzustimmen, um ihre Nachrichten zu lesen.

- Rückgriff auf die Angst vor Taktiken. Hier sinddie Begriffe Facebook verwendetbei der Bitte um Zugang zu Gesichtserkennungsdaten: “Wenn Sie die Gesichtserkennung deaktiviert lassen, können wir diese Technologie nicht verwenden, wenn ein Fremder Ihr Foto verwendet, um sich als Sie auszugeben.„Leider ist die Angst-Taktik bei der Datenerfassung allgegenwärtig, da die Unterscheidung zwischen denjenigen, die auf Daten zugreifen, um sie zu schützen, und denen, die beabsichtigen, sie zu absorbieren, verschwimmt.

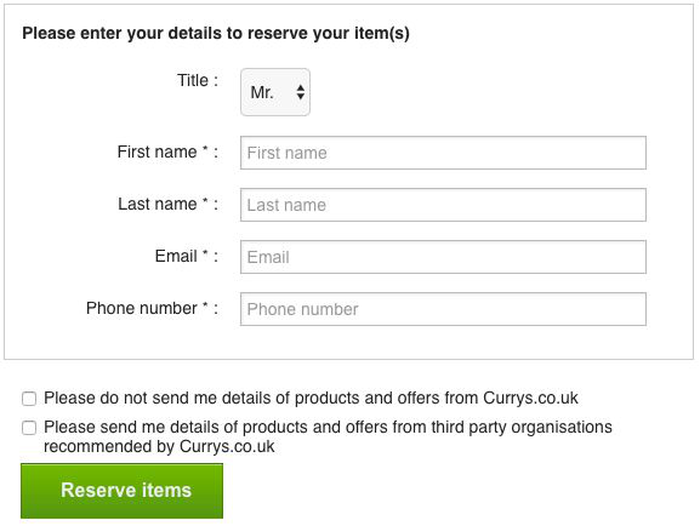

Perverserweise werden 3 der 10 Usability-Heuristiken von Jakob Nielson, die erstellt wurden, um das Verständnis der Benutzer für Online-Systeme zu fördern, häufig durch dunkle Muster untergraben, die zu Verwirrung und vorschnellen Entscheidungen führen sollen. Hinzu kommen Leitfarben und Layouts, die die richtigen Elemente zum Klicken vorschlagen (hervorgehoben) Abschnitte, grüne Schaltflächen) machen es für Benutzer wahrscheinlicher, einem vorgegebenen Pfad zu folgen, der von denen vorgegeben wird, die Zugriff auf personenbezogene Daten wünschen.

Selbst wenn unbestreitbar gegen Gesetze verstoßen wird, ist die Bestrafung oft nicht signifikant genug, um eine ernsthafte Abschreckung zu bewirken. Große Tech-Unternehmen, bei denen ein Verstoß gegen Gesetze festgestellt wurde, werden in der Regel mit Bußgeldern bestraft, beispielsweise mit 170 Millionen US-Dollar, die Google Ende 2019 gezahlt hatte, nachdem festgestellt wurde, dass YouTube gegen das Gesetz zum Schutz der Online-Privatsphäre von Kindern (COPPA) von 1998 verstoßen hatte. Obwohl dies zweifellos eine große Summe ist, kratzt es kaum an der Oberfläche der Unternehmensgewinne und stellt die Wirksamkeit solcher Strafen für kolossale Technologieunternehmen in Frage.

Verschlüsselung ist nicht unfehlbar

Wenn Sie ein iPhone verwenden und nicht mit Ihren Einstellungen spielen, sind viele Ihrer Daten bereits verschlüsselt. Groß! Verschlüsselung bedeutet nicht hackbar, oder? Naja, so ungefähr. Theoretisch leistungsfähige Computer werden in Zukunft in der Lage sein, verschlüsselte Daten zu entschlüsseln, auch wenn dies wahrscheinlich Hunderte von Jahren entfernt liegt (und sie Zugriff auf die verschlüsselten Daten benötigen würden).

Nur weil Ihre Daten verschlüsselt sind, bedeutet dies nicht, dass sie immer sicher sind. Betrachten Sie beispielsweise verschiedene Ansätze zur Verschlüsselung. "End-to-End" -Verschlüsselung ist der Goldstandard, da Daten an beiden Kommunikationsenden und auch während der Übertragung verschlüsselt werden. Viele Dienste verschlüsseln Daten jedoch nur in bestimmten Situationen und nicht unbedingt, wenn sie sich am Ende des Unternehmens befinden oder auf Ihrem Gerät „in Ruhe“ sind.

Tatsächlich sind viele persönliche Daten nicht immer vollständig verschlüsselt. Ihr Browser teilt Ihnen möglicherweise mit, dass eine Verbindung zu einer Website oder einem Dienst sicher ist. Dies bedeutet jedoch nicht, dass der zugrunde liegende Dienst sicher ist. Google Mail und Evernote sind Beispiele für Produkte, die Verschlüsselung verwenden, jedoch nicht durchgängig verschlüsselt sind. Auf diese Weise konnte ein Googler Benutzernachrichten lesen . (Es ist erwähnenswert, dass Google seitdem eine Reihe von Sicherheitsvorkehrungen getroffen hat, diese Praxis jedoch weiterhin besteht .)

In einigen Fällen geben Unternehmen Daten, von denen Sie glauben, dass sie vollständig verschlüsselt sind, an andere Unternehmen weiter. Wenn Sie eine E-Mail-App eines Drittanbieters verwenden, haben diese möglicherweise auch Zugriff auf Ihre Daten. Google ermöglicht es Apps von Drittanbietern, auf Ihre E-Mail-Daten zuzugreifen . Das bedeutet, dass jede App von Drittanbietern, die uneingeschränkt auf Ihre Daten zugreifen kann, auch Ihre E-Mails legal lesen kann, ohne dass Sie ausdrücklich um Zugriff gebeten werden .

Aufzeichnungen von intelligenten Lautsprechern wie Amazons Alexa werden während der Übertragung verschlüsselt , jedoch nicht effektiv verschlüsselt, wenn sie die Amazon-Cloud erreichen. Auf diese Weise können einem Kunden 1.700 Audiodateien gesendet werden, die von der Alexa eines anderen Benutzers stammen .

Verschlüsselungsschlüssel sichern

Es ist möglich, Daten so zu verschlüsseln, dass sie vollständig sicher sind. Wenn ein Unternehmen Daten speichert, die mit einem Schlüssel verschlüsselt sind, auf den nur der Endbenutzer Zugriff hat, können das Unternehmen und alle anderen, die nicht über den Schlüssel verfügen, die Daten nicht entschlüsseln. Wenn es keine Möglichkeit gibt, auf solche Daten zuzugreifen, verschwinden alle Dinge, die ansonsten Schutzmaßnahmen erfordern würden: Das Unternehmen kann nicht gekauft werden und seine Richtlinien ändern, es kann nicht ausrutschen und Daten verlieren und es kann keine Daten freigeben .

iCloud-Backups von iPhones und iPads, von denen allgemein angenommen wird, dass sie gut geschützt sind, sind für andere nicht völlig unzugänglich, da Apple einen Schlüssel zum Entschlüsseln aufbewahrt. Dies war eine bewusste Entscheidung von Apple, wahrscheinlich, um zu verhindern, dass Kunden dauerhaft gesperrt werden ihrer Daten ( wir untersuchen diese Kompromisse hier ) oder auf Druck des FBI .

Während iCloud-Backups anfällig sind, werden andere vertrauliche Daten wie Health, iCloud-Schlüsselbund und Kennwörter vollständig durchgängig mit einem Schlüssel verschlüsselt , den Apple nicht besitzt, sodass auf diese Informationen nicht remote zugegriffen werden kann. Dies gilt zwar nicht für alle Daten, die in Apple Stores gespeichert sind, aber die End-to-End-Sicherheit ohne zentralen Schlüsselspeicher ist eines der Alleinstellungsmerkmale von Apple .

Apple bietet App-Entwicklern ein Framework mit dem Namen „CloudKit“, auf dem sie aufbauen können. Die in CloudKit gespeicherten Daten werden durchgängig verschlüsselt. Ein Beispiel für einen Entwickler, der dies sinnvoll einsetzt, ist Bear , eine App, die Notizen macht. Da Bear die Technologie von Apple zur Datenspeicherung verwendet, können auch die Programmierer von Bear nicht auf Ihre Daten zugreifen und Apple auch nicht. Das kann nur der Dateneigentümer.

Der Aufbau solcher Systeme erfordert Vorsicht, und es ist leicht, dass harmlose Fehler die Wirksamkeit der Verschlüsselung untergraben. Der Apple-Dienst "Messages in iCloud" leidet darunter: Apple verfügt nicht explizit über den Schlüssel zu diesen Daten, aber eine Kopie des Schlüssels kann in die iCloud-Sicherung eines Benutzers aufgenommen werden, und Apple verfügt über die Schlüssel zu diesen Daten. Auf diese Weise kann ein Dienst den Schlüssel zum Entsperren eines anderen bereitstellen.

Nicht alle Apps bei Google Play sind sicher

Apps, die im App Store von Apple erhältlich sind, sind in der Regel sicher, da Apple sie sorgfältig überprüft, bevor sie zum Herunterladen autorisiert werden. Dies wird häufig als Abschreckung für App-Entwickler angesehen, da das Abrufen einer App im App Store erheblich zeitaufwändiger und kostenintensiver sein kann als das Abrufen einer App bei Google Play . Der Grund dafür ist, dass Google Play einen viel weniger strengen App-Überprüfungsprozess durchführt. Dies ist möglicherweise gut für Entwickler, aber schlecht für Verbraucher, da es wahrscheinlicher ist, dass unsichere und sogar bösartige Apps in den Google Play Store gelangen. Als das Ausmaß des Data Mining von Facebook Research und Onavo bekannt wurde, zog Apple die App sofort aus dem App Store, während Onavo noch Wochen später über Google Play verfügbar war, bis sie schließlich von Facebook entfernt wurde.

Im April 2018 untersuchte ein Bericht von Sophos Labs 200 Apps bei Google Play und kam zu dem Schluss, dass über 50% aller im Service verfügbaren kostenlosen Antiviren-Apps als "Rogueware" eingestuft werden können. In dem Bericht wurde darauf hingewiesen, dass einige Apps 300 bis 400 Millionen Mal heruntergeladen wurden, und Android-Benutzer davor gewarnt wurden, kostenlose Antivirus-Apps aus dem Google Play Store herunterzuladen.

Während das Hauptziel der meisten dieser bösartigen Apps darin bestand, die Benutzer zu der Annahme zu bewegen, dass sie Viren hatten, deren Entfernung kostenpflichtig war (einige Apps schienen einen Virus herunterzuladen, was ihre Behauptung bestätigte), forderten viele auch den Zugriff auf eine Reihe sensibler Daten Berechtigungen. Die von solchen Apps angeforderten Berechtigungen sprachen häufig nicht für die Funktionen, die eine typische Antiviren-App benötigen würde , z. B. Standortzugriff, Kamerazugriff und Zugriff auf das Telefon des Benutzers ohne dessen Wissen.

Seit der Veröffentlichung des Sophos Labs-Berichts hat Google Anstrengungen unternommen, um den App Store abzusichern. Im November 2019 schloss das Unternehmen die App Defense Alliance mit drei Antiviren-Unternehmen - ESET, Lookout und Zimperium - zusammen, um das Vorhandensein schädlicher Apps aus dem Google Play Store zu eliminieren. Es ist jedoch unklar, dass sich die App Defense Alliance auch mit dem Schutz von Benutzerdaten befassen wird.

Antivirensoftware bietet nicht immer Schutz

Die Verwendung von Antivirensoftware von Drittanbietern hat in den letzten zehn Jahren aufgrund von drei Faktoren abgenommen:

- Benutzer speichern ihre Daten zunehmend in der Cloud, normalerweise in verschlüsseltem Zustand, anstatt lokal auf Computern, die ansonsten möglicherweise von Antivirensoftware profitieren.

- Proportional mehr Daten befinden sich auf Smartphones, die in der Regel strengere Kontrollen und Vorschriften in Bezug auf die Sicherheit enthalten als Computer.

- Moderne Betriebssysteme bieten standardmäßig Virenschutz (z. B. Mac's Gatekeeper oder Microsoft's Defender).

Der rückläufige Einsatz von Antivirensoftware von Drittanbietern hat diese Unternehmen in eine schwierige Situation gebracht, die zu Zusammenschlüssen von Antivirenprogrammen und dem Bestreben geführt hat, in andere Bereiche vorzudringen, um über Wasser zu bleiben . Da Antivirensoftware im Allgemeinen umfassenden Zugriff auf auf Computern gespeicherte Daten gewährt wird (ein notwendiger Schritt, wenn die Software Malware identifizieren soll, die an einer beliebigen Stelle auf dem Computer gespeichert ist), erhalten diese Unternehmen Zugriff auf viele vertrauliche Daten. Antivirensoftware wurde aufgrund ihres umfangreichen Datenzugriffs erfolgreich als Tool für das Spionieren von Hintertüren eingesetzt .

Fast alle der heute beworbenen Antiviren-Unternehmen haben ihren Sitz in Ländern mit schwachen Datenschutzgesetzen oder verwenden Shell-Unternehmen, um sich anders zu verhalten. Nicht in Europa oder den USA? Kein Datenschutzgesetz (Britisch), keine DSGVO (Europa) und kein SafeHarbor (USA). Dies macht es diesen Unternehmen leicht, zusätzliche Methoden zur Erfassung von Werten aus Benutzerdaten zu finden.

Der Standort dieser Unternehmen begünstigt den Übergang zum Angebot von VPNs neben ihrer typischen Antivirensoftware. VPNs leiten alle Daten eines Benutzers über einen Dritten weiter. Dies kann insofern sinnvoll sein, als der Internetverkehr eines Benutzers auf einen Pfad verlagert wird, der möglicherweise einige Behörden vermeidet, diese Daten jedoch in die Hände privater, unbekannter Unternehmen legt. Eine große Anzahl populärer VPNs hat ihren Sitz entweder in China oder ist in chinesischem Besitz, was angesichts der Tatsache, dass VPNs in China offiziell verboten sind , darauf hindeuten kann, dass gute Fragen zur Sicherheit dieser Daten zu stellen sind.

VPNs sind in Bezug auf Werbung und Marketing aggressiv und verwenden YouTubers zunehmend für bezahlte Werbung. Google ertrinkt in Websites, die für die Werbung für VPNs Affiliate-Gebühren erheben, so dass es fast unmöglich ist, authentische Bewertungen oder redaktionelle Beiträge zu finden. Dies scheint sich kaum zu ändern. Wenn Sie ein Neueinsteiger wären und ein hervorragendes Produkt entwickeln und ethisch einwandfrei betreiben möchten, würden Sie nicht gegen verzweifelte Offshore-AV-Unternehmen antreten! Es ist ironisch, dass die Mehrheit der Unternehmen, die in einem Markt mit hohem Vertrauen zurückgelassen wurden, sehr misstrauisch ist.

In Anbetracht dieser Überlegungen gibt es einige Grundsätze und Schritte zum Schutz von Daten, die im folgenden Abschnitt erläutert werden.

So schützen Sie Ihre Daten

Im Folgenden finden Sie eine kurze Liste der Schritte, die Sie zum Schutz Ihrer Daten ausführen können. Wenn Sie ein iPhone-Benutzer sind, informieren Sie sich ausführlich über den Schutz Ihres iPhone, Ihrer Fotos und Ihres iCloud-Kontos .

- Wenn Sie Android verwenden müssen, verwenden Sie ein von Google hergestelltes Telefon (z. B. das Pixel), da Google der einzige Anbieter ist, der zuverlässig regelmäßige Software- und Sicherheitsupdates bereitstellt. Beachten Sie das Risiko beim Herunterladen von Apps von Google Play. Wenn dies einschränkend oder lästig erscheint, sollten Sie auf ein iPhone umsteigen.

- Achten Sie darauf, Apps herunterzuladen oder sich für Dienste anzumelden. Hüten Sie sich vor dunklen Mustern und Diensten, die von anonymen Unternehmen oder Unternehmen außerhalb von Gebieten mit strengen Datenschutzgesetzen (Europa, USA, Kanada) betrieben werden.

- Verlassen Sie sich nicht auf werbebasierte Dienste wie Facebook - im schlimmsten Fall melden Sie sich nicht bei Facebook an oder installieren Sie die App - oder auf Produkte wie Google Wi-FiDaten aus der Ferne sammeln. Leistungsstarke Firewalls mögenKleiner Verräter(macOS) oderGuardian Firewall(iOS, “Für uns sind Daten eine Verbindlichkeit, kein Vermögenswert”) Kann die invasive Datenerfassung blockieren oder hervorheben.

- Verlassen Sie sich beim Auffinden von Apps oder Software nicht auf Bewertungen, die nicht im App Store oder in vertrauenswürdigen Bewertungsquellen von Drittanbietern zu finden sind. Es ist einfach, Bewertungen auf einer Website zu fälschen, kleine gefälschte unabhängige Überprüfungsseiten zu erstellen und zuSternebewertungen in den Google-Suchergebnissen anzeigen. Noch größere Bewertungsseiten wie Trustpilotmanipuliert werden kannAber sie sind wahrscheinlich immer noch die beste Quelle für Bewertungen.

- Achten Sie auf Ihre Webcam und Ihr Mikrofon: Apps, die diese verwenden, machen dies nicht unbedingt deutlich. SogarMark Zuckerberg hält seinen blockiertwenn er es nicht benutzt. Betrachten Sie eineWebcam-SchildundMikrofonblockDies kann verhindern, dass Ihr Computer Sie aufzeichnet.

- VerwendenZwei-Faktor-Authentifizierung(2FA), aber nicht über SMS verwenden. Es ist relativ einfach, das durchzuführen, was alsSIM-Jacking”Anzugreifen, um Zugriff auf die SMS-Nachrichten einer anderen Person zu erhalten. Twitter's CEO warerfolgreich angegriffenauf diese Weise im Jahr 2019.

- Sichern Sie Ihr iPhone oder iPad regelmäßig mit iTunes oder iPhone Backup Extractor (beide kostenlos für diese Funktion), anstatt iCloud zu verwenden, da iCloud nicht durchgehend verschlüsselt ist und über ein freies Speicherlimit von 5 GB verfügt.

- Verwenden Sie die Festplattenverschlüsselung (FDE). Auf modernen iOS- und Android-Geräten ist dies standardmäßig aktiviert, auf Ihrem PC oder Mac jedoch nicht. Auf dem Mac heißt dasDatentresor, und unter Windows heißt esBitLocker. Ohne FDE ist es für jeden einfach, die Festplatte aus Ihrem Computer zu entfernen, um Ihre Daten anzuzeigen, und dabei das Kennwort zu umgehen, das Sie zum Sichern Ihres Kontos verwenden.

- Verschieben Sie keine Software-Updates. Obwohl es frustrierend sein kann, wenn Ihr Computer, Ihr Telefon oder Ihr Browser häufig aktualisiert und neu gestartet werden soll, enthalten diese Updates häufig wichtige Sicherheitsupdates.

- Apps für die Kennwortverwaltung können von unschätzbarem Wert sein, wenn es darum geht, dass Benutzer eindeutige, sichere Kennwörter für die von ihnen verwendeten Apps und Dienste festlegen und speichern. Gute Kennwortmanager können auch doppelte oder schwache Kennwörter erkennen und Ihre Kennwörter anhand von Datenbanken überprüfen, in denen durchgesickerte Kennwörter enthalten sind, zhabe geschlafen.1PasswortundLastPassgut arbeiten.