Cómo las empresas cosechan legalmente sus datos y cómo detenerlos

En 2018 se descubrió que Cambridge Analytica había recolectado los datos de al menos 87 millones de usuarios de Facebook sin su conocimiento , después de obtenerlos a través de unos pocos miles de cuentas que habían utilizado una aplicación de prueba.

La recopilación de datos en línea es insidiosa y continua. Hoy, se pueden recopilar más datos que nunca antes: las personas crean tantos datos cada dos días como lo hicieron desde el comienzo de los tiempos hasta el año 2000 . Cuando se mira a esta escala, los datos personales pueden parecer inocuos.

Empresas como Facebook, Google y Amazon han pagado cantidades extraordinarias en multas y aciertos reputacionales para obtener acceso a este tipo de datos valiosos. Los datos recopilados por Facebook mediante el uso de programas como Onavo y Facebook Research (que pagaban a los adolescentes y a otros por un acceso casi ilimitado a sus datos ) llevaron al descubrimiento de que WhatsApp se usó más del doble de veces que Messenger, lo que le dio a Facebook el impulso para comprar WhatsApp en 2014. Esto resultó ser extremadamente valioso .

En realidad, la protección de datos no es algo en lo que los consumidores puedan confiar para que hagan todas las empresas. En cambio, proteger los datos requiere un enfoque proactivo. Este artículo tiene como objetivo ayudarlo a proteger sus datos al hacerle saber cómo sus datos son vulnerables. Terminamos con algunos consejos sobre lo que puede hacer para ayudar a mantener sus datos seguros.

Cuidado con los patrones oscuros

Muchos usuarios de Onavo probablemente no sabían que se podía acceder a gran parte de sus datos y que Facebook los usaría . Onavo requirió permisos de root para los teléfonos de los usuarios y acceso VPN a las computadoras, lo que permite el acceso íntimo de Facebook a los datos del usuario. Mensajes privados en aplicaciones de redes sociales; chats de aplicaciones de mensajería instantánea (incluidas fotos y videos enviados en estos chats); correos electrónicos; historial de navegación en internet; y la información de ubicación eran accesibles a Facebook usando Onavo.

Por supuesto, para que las aplicaciones y los sitios web tengan acceso legal a estos datos, primero deben obtener el permiso del usuario. Si las empresas pidieran dicho permiso de manera abierta y explícita, los usuarios tendrían más probabilidades de denegar estas solicitudes. Como resultado, muchas compañías hacen uso de laberintos complejos de "patrones oscuros" para obtener acceso astuta y legal a los datos de los usuarios.

Se utilizan patrones oscuros porque obtienen resultados. Es más probable que los usuarios otorguen permisos a las empresas si uno o más de los siguientes es cierto:

a. El usuario siente que no hay otra alternativa, o que otorgar permiso es la forma más rápida y fácil de avanzar.

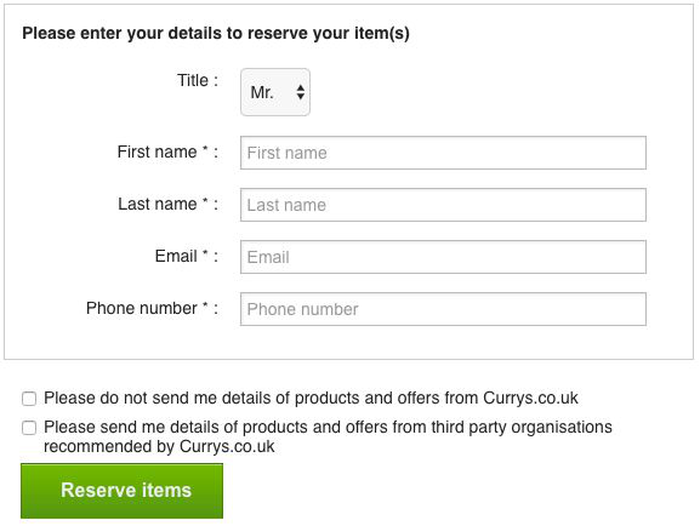

Las empresas a menudo dificultan que el usuario evite otorgar acceso, al hacer que los pasos para denegar el acceso durante el registro sean poco claros y complicados. Este método de "roach motel" para obtener permisos se puede ver en el infamemente complicado camino que LinkedIn debe tomar para que los usuarios dejen de acceder a su lista de contactos.

Eliminar el acceso que ya se ha otorgado suele ser más complicado que otorgar acceso en primer lugar. La configuración de permisos de seguimiento de datos o cookies no suele ubicarse en las áreas que puede esperar (como la sección "Privacidad"). La redacción engañosa o acciones inusuales también pueden usarse para causar confusión. Por ejemplo, se les puede pedir a los usuarios que marquen una casilla para "optar por no" otorgar permisos.

si. El usuario no sabe que está otorgando acceso

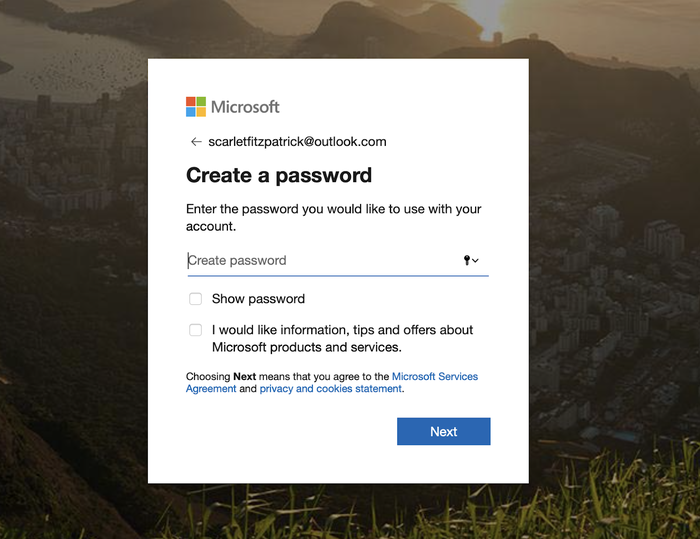

Con frecuencia, otorgar permisos se agrega a otro paso más evidente, como crear una contraseña. El empleo de este método puede hacer que los usuarios sean menos propensos a identificar que han aceptado ciertos permisos de datos. El uso de letra pequeña también aumenta la probabilidad de que tales acuerdos puedan pasarse por alto.

C. El usuario se siente presionado para actuar rápidamente.

Esto generalmente se logra mediante una de las tres tácticas de presión:

- Creando una sensación de escasez. A menudo, Booking.com afirma falsamente que solo le queda " 1 habitación " para tentarlo a reservar su estadía rápidamente.

- Introduciendo presión de tiempo. Estamos familiarizados con esta táctica cuando compramos ciertos artículos, como vuelos y boletos: las compañías de reservas establecen un límite de tiempo para los artículos en su carrito. Las empresas también pueden usar tácticas similares para obtener permiso de sus datos.Facebook parecía usar puntos de notificación rojos falsosque apareció cuando se solicitó a los usuarios que aceptaran nuevos acuerdos de privacidad, tal vez para tentar al usuario a que aceptara apresuradamente para leer sus mensajes.

- Recurrir a tácticas de miedo. Aquí estánlos términos que usó Facebookal solicitar acceso a datos de reconocimiento facial: "Si mantiene desactivado el reconocimiento facial, no podremos usar esta tecnología si un extraño usa su foto para hacerse pasar por usted.Desafortunadamente, las tácticas de miedo son omnipresentes en la recopilación de datos, ya que la distinción entre quienes acceden a los datos para protegerlos y quienes tienen la intención de absorberlos es borrosa.

Perversamente, 3 de las 10 heurísticas de usabilidad de Jakob Nielson, creadas para promover la comprensión del usuario de los sistemas en línea, a menudo son subvertidas por patrones oscuros diseñados para promover la confusión y las decisiones precipitadas, y esto, junto con colores guía y diseños que sugieren los elementos correctos para hacer clic (resaltado secciones, botones verdes), hacen que sea más probable que los usuarios sigan una ruta predeterminada establecida por aquellos que desean acceder a datos personales.

Incluso cuando las leyes se violan indiscutiblemente, el castigo a menudo no es lo suficientemente significativo como para actuar como un disuasivo serio. Las grandes empresas tecnológicas que violan las leyes generalmente son castigadas con multas, como los $ 170 millones que Google pagó a fines de 2019 después de que se descubriera que YouTube había violado la Ley de Protección de Privacidad en Línea para Niños (COPPA) de 1998. Si bien esta es, sin duda, una gran suma, apenas rasca la superficie de las ganancias de la compañía , cuestionando la efectividad de tales sanciones para las empresas tecnológicas colosales.

El cifrado no es infalible

Si usa un iPhone, y no juega con su configuración, gran parte de sus datos ya están encriptados. ¡Excelente! Cifrado significa inquebrantable, ¿verdad? Especie de. Las computadoras teóricamente poderosas en el futuro podrán descifrar datos cifrados, aunque es probable que estén a cientos de años de distancia (y tendrían que tener acceso a los datos cifrados).

El hecho de que sus datos estén encriptados no significa que siempre sean seguros. Considere, por ejemplo, diferentes enfoques para el cifrado. El cifrado “de extremo a extremo” es el estándar de oro, ya que significa que los datos se cifran en ambos extremos de la comunicación y también en tránsito. Sin embargo, muchos servicios solo cifran datos en algunas situaciones, y no necesariamente mientras están en el extremo de la compañía o "en reposo" en su dispositivo.

De hecho, muchos datos personales no están completamente encriptados en todo momento. Su navegador puede indicarle que una conexión a un sitio o servicio es segura, pero eso no significa que el servicio subyacente sea seguro. Gmail y Evernote son ejemplos de productos que usan encriptación, pero no están encriptados de extremo a extremo, que es lo que permitió a un Googler leer mensajes de usuario . (Vale la pena señalar que Google ha puesto muchas salvaguardas desde entonces, pero la práctica aún ocurre ).

En algunos casos, las compañías pueden pasar datos que usted cree que están completamente encriptados a otras compañías. Si utiliza una aplicación de correo electrónico de terceros, también pueden tener acceso a sus datos. Google permite que aplicaciones de terceros accedan a sus datos de correo electrónico , lo que significa que cualquier aplicación de terceros con acceso completo a sus datos también puede leer sus correos electrónicos legalmente, sin solicitarle específicamente el acceso .

Las grabaciones de altavoces inteligentes, como Alexa de Amazon, se cifran durante el tránsito , pero no se cifran de manera efectiva cuando llegan a la nube de Amazon, lo que permite que un cliente reciba 1.700 archivos de audio obtenidos de Alexa de otro usuario .

Protección de claves de cifrado

Es posible encriptar datos de una manera que los haga completamente seguros. Si una empresa almacena datos encriptados con una clave a la que solo el usuario final tiene acceso, entonces la empresa y cualquier otra persona que no tenga la clave no tendrán forma de descifrar los datos. Si no hay forma de acceder a dichos datos, todas las cosas que de otro modo requerirían salvaguardas desaparecen: la empresa no puede comprarse y cambiar su política, no puede deslizarse y filtrar datos, y no puede compartir datos .

Las copias de seguridad de iCloud de iPhones y iPads, que se supone ampliamente están bien protegidas, no son completamente inaccesibles para otros, ya que Apple conserva una clave para descifrarlas. Esta fue una decisión consciente tomada por Apple, probablemente tomada para evitar que los clientes permanezcan permanentemente bloqueados. de sus datos ( exploramos esas compensaciones aquí ), o realizadas como resultado de la presión del FBI .

Si bien las copias de seguridad de iCloud son vulnerables, otros datos confidenciales como Health, el llavero y las contraseñas de iCloud están completamente encriptados de extremo a extremo con una clave que Apple no posee, por lo que no se puede acceder a esta información de forma remota. Si bien esto no se aplica a todos los datos que almacena Apple, la seguridad de extremo a extremo sin almacenamiento de clave central es uno de los puntos de venta únicos de Apple .

Apple proporciona un marco denominado "CloudKit" para que los desarrolladores de aplicaciones puedan construir, y los datos almacenados en CloudKit están encriptados de extremo a extremo. Un ejemplo de un desarrollador que pone esto en buen uso es Bear , una aplicación para tomar notas. Como Bear usa la tecnología de Apple para el almacenamiento de datos, incluso los programadores de Bear no pueden acceder a sus datos , ni tampoco Apple. Solo el propietario de los datos puede hacerlo.

Construir sistemas como este requiere precaución, y es fácil que los errores inocuos socaven la efectividad del cifrado. El servicio de "Mensajes en iCloud" de Apple sufre de esto: Apple no posee explícitamente la clave de estos datos, pero se puede incluir una copia de la clave en la copia de seguridad de iCloud de un usuario, y Apple posee las claves. Por lo tanto, un servicio puede proporcionar la clave para desbloquear otro.

No todas las aplicaciones en Google Play son seguras

Las aplicaciones disponibles en la tienda de aplicaciones de Apple tienden a ser seguras, ya que Apple las revisa minuciosamente antes de autorizar su descarga. Esto a menudo se ve como un elemento disuasorio para los desarrolladores de aplicaciones, ya que obtener una aplicación en la App Store puede ser mucho más lento y costoso que obtener una aplicación en Google Play . La razón de esto es que Google Play tiene un proceso de revisión de aplicaciones mucho menos estricto. Esto puede ser bueno para los desarrolladores, pero es malo para los consumidores, ya que aumenta la probabilidad de que aplicaciones inseguras, e incluso maliciosas, lleguen a Google Play Store. Cuando salió a la luz la escala de minería de datos de Facebook Research y Onavo, Apple inmediatamente retiró la aplicación de su App Store, mientras que Onavo continuó estando disponible a través de Google Play semanas más tarde, hasta que Facebook finalmente la eliminó.

En abril de 2018, un informe de Sophos Labs analizó 200 aplicaciones en Google Play y concluyó que más del 50% de todas las aplicaciones antivirus gratuitas disponibles en el servicio podrían clasificarse como "rogueware". El informe señaló que algunas aplicaciones se habían descargado entre 300 y 400 millones de veces, y advirtió a los usuarios de Android que no descarguen aplicaciones antivirus gratuitas de la tienda Google Play.

Si bien el objetivo principal de la mayoría de estas aplicaciones maliciosas era hacer que los usuarios creyeran que tenían virus que requerirían un pago para eliminarlas (algunas aplicaciones parecían descargar un virus, validando su reclamo), muchas también solicitaron acceso a una serie de datos confidenciales. permisos Los permisos solicitados por tales aplicaciones a menudo estaban más allá del alcance de las funciones que una aplicación antivirus típica necesitaría , como acceso a la ubicación, acceso a la cámara y acceso al teléfono del usuario sin su conocimiento.

Desde que se publicó el informe de Sophos Labs, Google ha hecho esfuerzos para asegurar su tienda de aplicaciones. En noviembre de 2019, la compañía reunió la App Defense Alliance con tres firmas antivirus: ESET, Lookout y Zimperium, en un esfuerzo por eliminar la presencia de aplicaciones maliciosas de la tienda Google Play. Sin embargo, no está claro que la App Defense Alliance también se preocupe por proteger los datos de los usuarios.

El software antivirus no siempre ofrece protección

El uso de software antivirus de terceros se ha reducido en la última década debido a tres factores:

- Los usuarios almacenan cada vez más sus datos en la nube, generalmente en un estado cifrado, en lugar de hacerlo localmente en computadoras que de otro modo podrían beneficiarse del software antivirus.

- Proporcionalmente, hay más datos en los teléfonos inteligentes, que tienden a tener controles y regulaciones incorporados más estrictos en materia de seguridad que las computadoras.

- Los sistemas operativos modernos incluyen protección antivirus de serie (como Mac's Gatekeeper o Microsoft's Defender).

El uso cada vez menor del software antivirus de terceros ha dejado a estas compañías en una situación difícil, lo que ha llevado a fusiones de antivirus y a esfuerzos para girar en otras esferas para mantenerse a flote . Como el software antivirus generalmente tiene un amplio acceso a los datos almacenados en las computadoras (un paso necesario si el software es identificar malware almacenado en cualquier lugar de la computadora), estas empresas tienen acceso a una gran cantidad de datos confidenciales. El software antivirus se ha utilizado con éxito como una herramienta para espiar por la puerta trasera debido a su considerable acceso a los datos.

Casi todas las compañías de antivirus que se anuncian hoy están ubicadas en países con leyes de protección de datos débiles, o que usan compañías fantasma para parecer de otra manera. ¿No está en Europa o los Estados Unidos? Sin Ley de Protección de Datos (británica), sin GDPR (Europa) y sin SafeHarbor (EE. UU.). Eso facilita que estas empresas encuentren métodos adicionales para capturar valor de los datos del usuario.

La ubicación de estas compañías beneficia su transición para ofrecer VPN junto con su software antivirus típico. Las VPN canalizan todos los datos de un usuario a través de un tercero. Esto puede ser sensato, ya que desplaza el tráfico de Internet de un usuario a una ruta que puede evitar algunas autoridades, pero pone esos datos en manos de empresas privadas y desconocidas. Una gran cantidad de VPN populares tienen su sede en China o tienen propiedad china, lo que, teniendo en cuenta que las VPN están oficialmente prohibidas en China , puede indicar que hay buenas preguntas que hacer sobre la seguridad de estos datos.

Las VPN son agresivas en su publicidad y marketing, utilizan cada vez más YouTubers para publicidad paga, y Google se está ahogando en los sitios que ganan tarifas de afiliación por promover VPN, en la medida en que es casi imposible encontrar reseñas o editoriales auténticos. Parece poco probable que esto cambie. Si fuera un nuevo participante y quisiera construir un excelente producto y operarlo de manera ética, ¡no competiría contra las desesperadas compañías AV offshore! Es irónico que la mayoría de las compañías que quedan en lo que debería ser un mercado de alta confianza son altamente sospechosas.

Con estos pensamientos en mente, hay algunos principios y pasos que uno puede tomar para salvaguardar los datos, y se describen en la siguiente sección.

Cómo proteger tus datos

Aquí hay una breve lista de pasos que puede implementar para proteger sus datos. Si eres un usuario de iPhone, echa un vistazo a nuestra inmersión profunda en la protección de tu iPhone, fotos y cuenta de iCloud .

- Si debe usar Android, use un teléfono fabricado por Google (como Pixel), ya que Google es el único proveedor que proporciona de manera confiable actualizaciones regulares de software y seguridad. Tenga cuidado con el riesgo que implica descargar aplicaciones de Google Play. Si esto parece restrictivo u oneroso, considere cambiar a un iPhone.

- Tenga cuidado al descargar aplicaciones o suscribirse a los servicios. Tenga cuidado con los patrones oscuros y los servicios administrados por compañías anónimas o compañías fuera de los territorios con fuertes leyes de protección de datos (Europa, EE. UU., Canadá).

- No confíe en servicios basados en anuncios como Facebook, en el peor de los casos, no inicie sesión con Facebook o instale la aplicación, o productos como Google Wi-Fi querecopilar datos de forma remota. Potentes cortafuegos comoPequeña snitch(macOS) oGuardian Firewall(iOS, "Para nosotros, los datos son una responsabilidad, no un activo") Puede bloquear o resaltar la recopilación de datos invasivos.

- Cuando encuentre aplicaciones o software, no confíe en revisiones que no sean las que se encuentran en la App Store o en fuentes confiables de revisión de terceros. Es fácil falsificar revisiones en un sitio web, crear pequeños sitios de revisión independientes falsos ymostrar calificaciones de estrellas en los resultados de búsqueda de Google. Incluso sitios de reseñas más grandes como Trustpilotpuede ser manipulado, pero siguen siendo probablemente la mejor fuente de comentarios.

- Tenga en cuenta su cámara web y micrófono: las aplicaciones que los usan no necesariamente lo aclararán. InclusoMark Zuckerberg mantiene su bloqueadocuando no lo está usando. Considera unescudo de webcamybloque de micrófonolo que puede evitar que su computadora pueda grabarlo.

- UtilizarAutenticación de dos factores(2FA), pero no lo use por SMS. Es relativamente fácil llevar a cabo lo que se conoce como "Toma de SIM"Ataque para obtener acceso a los mensajes SMS de otra persona. El CEO de Twitter fueatacado con éxitode esta manera en 2019.

- Realice copias de seguridad periódicas de su iPhone o iPad con iTunes o iPhone Backup Extractor (ambos gratuitos para esta funcionalidad) en lugar de usar iCloud, ya que iCloud no está cifrado de extremo a extremo y tiene un límite de almacenamiento gratuito de 5 GB.

- Utilice el cifrado de disco completo (FDE). Los dispositivos iOS y Android modernos tienen esto habilitado de manera predeterminada, pero su PC o Mac no. En la Mac, esto se llamaFileVaulty en Windows se llamaBitLocker. Sin FDE, sería fácil para cualquiera simplemente quitar el disco duro de su computadora para ver sus datos, omitiendo cualquier contraseña que use para proteger su cuenta.

- No difiera las actualizaciones de software. Si bien puede ser frustrante cuando parece que su computadora, teléfono o navegador desea actualizarse y reiniciarse con frecuencia, estas actualizaciones a menudo contienen actualizaciones de seguridad vitales.

- Las aplicaciones de administración de contraseñas pueden ser invaluables para ayudar a los usuarios a establecer y recordar contraseñas distintas y seguras para las aplicaciones y servicios que utilizan. Los buenos administradores de contraseñas también pueden detectar contraseñas duplicadas o débiles, y comparar las suyas con bases de datos de contraseñas filtradas, comohasibeenpwned. 1 ContraseñayUltimo pasetrabajar bien.