Hoe bedrijven uw gegevens legaal verzamelen - en hoe ze te stoppen

In 2018 werd ontdekt dat Cambridge Analytica de gegevens van ten minste 87 miljoen Facebook-gebruikers zonder hun medeweten had verzameld , na het te hebben verkregen via een paar duizend accounts die een quiz-app hadden gebruikt.

Online gegevensverzameling is verraderlijk en continu. Tegenwoordig kunnen meer gegevens worden verzameld dan ooit tevoren: mensen maken om de twee dagen zoveel gegevens als vanaf het begin tot het jaar 2000 . Op deze schaal bekeken kunnen persoonlijke gegevens onschuldig lijken.

Bedrijven zoals Facebook, Google en Amazon hebben buitengewone bedragen aan boetes en reputatieslagen betaald om toegang te krijgen tot dit soort waardevolle gegevens. Gegevens verzameld door Facebook via het gebruik van programma's zoals Onavo en Facebook Research (die tieners en anderen betaalden voor vrijwel onbeperkte toegang tot hun gegevens ) leidden tot de ontdekking dat WhatsApp meer dan twee keer zo vaak als Messenger werd gebruikt, waardoor Facebook de impuls kreeg om te kopen WhatsApp in 2014. Dit bleek uiterst waardevol te zijn .

In werkelijkheid is gegevensbescherming niet iets waarop consumenten alle bedrijven kunnen vertrouwen. In plaats daarvan vereist het beschermen van gegevens een proactieve aanpak. Dit artikel is bedoeld om u te helpen uw gegevens te beschermen door u bewust te maken van hoe uw gegevens kwetsbaar zijn. We eindigen met enkele tips over wat u kunt doen om uw gegevens te beveiligen.

Pas op voor donkere patronen

Veel Onavo-gebruikers wisten waarschijnlijk niet dat zoveel van hun gegevens toegankelijk waren en dat deze gegevens door Facebook zouden worden gebruikt . Onavo vereiste root-machtigingen voor telefoons van gebruikers en VPN-toegang tot computers, waardoor Facebook intieme toegang tot gebruikersgegevens mogelijk werd. Privéberichten op sociale media-apps; chats van instant messaging-apps (inclusief foto's en video's die in deze chats zijn verzonden); e-mails; internet browsegeschiedenis; en locatiegegevens waren allemaal toegankelijk voor Facebook via Onavo.

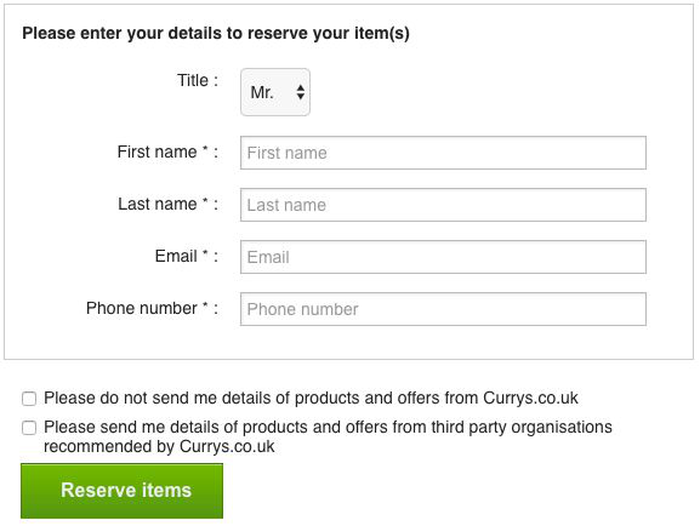

Om apps en websites legaal toegang te geven tot deze gegevens, moeten ze natuurlijk eerst toestemming van de gebruiker krijgen. Als bedrijven openlijk en expliciet om dergelijke toestemming zouden vragen, zouden gebruikers deze verzoeken eerder weigeren. Als gevolg hiervan maken veel bedrijven gebruik van complexe doolhoven van 'donkere patronen' om slim en legaal toegang te krijgen tot gebruikersgegevens.

Donkere patronen worden gebruikt omdat ze resultaten opleveren. Gebruikers geven vaker toestemming aan bedrijven als aan een of meer van de volgende voorwaarden is voldaan:

een. De gebruiker vindt dat er geen ander alternatief is, of dat het verlenen van toestemming de snelste en gemakkelijkste manier is.

Bedrijven maken het de gebruiker vaak moeilijk om toegang te voorkomen door de stappen om toegang te weigeren tijdens het aanmelden onduidelijk en ingewikkeld te maken. Deze methode voor het verkrijgen van machtigingen is te zien aan het berucht gecompliceerde pad dat LinkedIn gebruikers moesten volgen om het bedrijf toegang tot hun lijst met contactpersonen te weigeren.

Het verwijderen van reeds verleende toegang is vaak ingewikkelder dan het verlenen van toegang in de eerste plaats. Instellingen voor het volgen van machtigingen voor gegevens of cookies bevinden zich niet vaak in de gebieden die u zou verwachten (zoals het gedeelte 'Privacy'). Misleidende bewoordingen of ongebruikelijke acties kunnen ook worden gebruikt om verwarring te veroorzaken. Gebruikers kunnen bijvoorbeeld worden gevraagd om een vakje aan te vinken om zich “af te melden” voor het verlenen van machtigingen.

b. De gebruiker weet niet dat hij toegang verleent

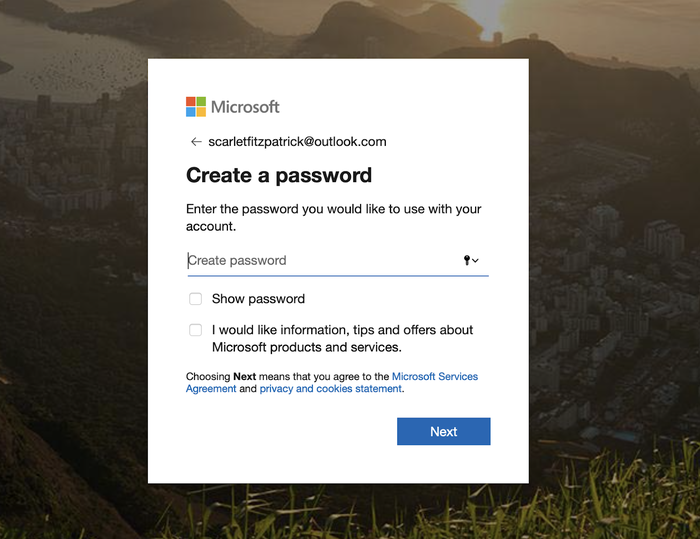

Het verlenen van machtigingen wordt vaak geplakt op een andere, meer voor de hand liggende stap, zoals het maken van een wachtwoord. Door deze methode te gebruiken, kunnen gebruikers minder snel identificeren dat ze hebben ingestemd met bepaalde gegevensmachtigingen. Het gebruik van kleine lettertjes vergroot ook de kans dat dergelijke overeenkomsten over het hoofd worden gezien.

c. De gebruiker voelt zich onder druk gezet om snel te handelen

Dit wordt meestal bereikt door een van de drie druktactieken:

- Een gevoel van schaarste creëren. Booking.com beweert vaak ten onrechte dat er nog maar " 1 kamer over is " om u te verleiden uw verblijf snel te boeken.

- Introductie van tijdsdruk. We kennen deze tactiek bij het kopen van bepaalde artikelen, zoals vluchten en tickets: boekingsbedrijven stellen een tijdslimiet in voor artikelen in uw winkelwagen. Bedrijven kunnen vergelijkbare tactieken gebruiken om ook toestemming te krijgen voor uw gegevens.Facebook leek nep rode meldingspunten te gebruikendie verscheen toen gebruikers werd gevraagd in te stemmen met nieuwe privacyovereenkomsten, misschien om de gebruiker te verleiden om haastig akkoord te gaan om hun berichten te lezen.

- Zijn toevlucht nemen tot schrikken tactiek. Hier zijnde gebruikte termen Facebookbij het vragen om toegang tot gezichtsherkenningsgegevens: "Als u gezichtsherkenning uitgeschakeld houdt, kunnen we deze technologie niet gebruiken als een vreemdeling uw foto gebruikt om u na te doen."Helaas zijn schriktactieken alomtegenwoordig bij het verzamelen van gegevens, omdat het onderscheid tussen degenen die toegang hebben tot gegevens om deze te beschermen, degenen die van plan zijn deze te absorberen, vaag zijn.

Pervers, 3 van Jakob Nielson's 10 bruikbaarheidheuristieken , gemaakt om het begrip van gebruikers van online systemen te bevorderen, worden vaak ondermijnd door donkere patronen die zijn ontworpen om verwarring en overhaaste beslissingen te bevorderen, en dit in combinatie met geleidende kleuren en lay-outs die de juiste items suggereren om te klikken (gemarkeerd) secties, groene knoppen), maken het waarschijnlijker voor gebruikers om een vooraf bepaald pad te volgen dat is uitgestippeld door degenen die toegang willen tot persoonlijke gegevens.

Zelfs als wetten onbetwistbaar worden overtreden, is de straf vaak niet belangrijk genoeg om als een ernstig afschrikmiddel te fungeren. Grote technologiebedrijven die de wet overtreden, worden meestal gestraft met boetes, zoals de $ 170 miljoen die Google eind 2019 betaalde nadat bleek dat YouTube de 1998 Children's Online Privacy Protection Act (COPPA) had overtreden. Hoewel dit ongetwijfeld een groot bedrag is, krast het nauwelijks de oppervlakte van de winst van het bedrijf , waardoor de effectiviteit van dergelijke straffen voor kolossale techbedrijven in twijfel wordt getrokken.

Versleuteling is niet onfeilbaar

Als u een iPhone gebruikt - en niet met uw instellingen speelt - zijn veel van uw gegevens al gecodeerd. Super goed! Encryptie betekent onhackbaar, toch? Ja soort van. Theoretisch krachtige computers zullen in de toekomst gecodeerde gegevens kunnen decoderen, hoewel dat waarschijnlijk over honderden jaren zal zijn (en ze zouden toegang tot de gecodeerde gegevens moeten hebben).

Het feit dat uw gegevens zijn gecodeerd, betekent niet dat ze altijd veilig zijn. Overweeg bijvoorbeeld verschillende benaderingen van codering. "End-to-end" -versleuteling is de gouden standaard, omdat het betekent dat gegevens worden versleuteld aan beide uiteinden van de communicatie, en ook onderweg. Veel services coderen echter alleen gegevens in sommige situaties, en niet noodzakelijkerwijs terwijl deze aan het einde van het bedrijf zijn of 'in rust' op uw apparaat.

Veel persoonlijke gegevens zijn namelijk niet altijd volledig versleuteld. Uw browser kan u vertellen dat een verbinding met een site of service veilig is, maar dat betekent niet dat de onderliggende service veilig is. Gmail en Evernote zijn voorbeelden van producten die codering gebruiken, maar niet end-to-end gecodeerd zijn, waardoor een Googler gebruikersberichten kon lezen . (Het is vermeldenswaard dat Google sindsdien veel voorzorgsmaatregelen heeft genomen, maar de praktijk vindt nog steeds plaats .)

In sommige gevallen kunnen bedrijven gegevens waarvan u denkt dat ze volledig zijn gecodeerd doorgeven aan andere bedrijven. Als u een e-mailapp van derden gebruikt, hebben deze mogelijk ook toegang tot uw gegevens. Google geeft apps van derden toegang tot uw e-mailgegevens , wat betekent dat elke app van derden met volledige toegang tot uw gegevens uw e-mails ook legaal kan lezen, zonder specifiek om u te vragen .

Opnamen van slimme luidsprekers - zoals Amazon's Alexa - worden tijdens het transport gecodeerd , maar worden niet effectief gecodeerd wanneer ze de cloud van Amazon bereiken, waardoor een klant 1.700 audiobestanden kan ontvangen die zijn verkregen van Alexa van een andere gebruiker .

Coderingssleutels beveiligen

Het is mogelijk om gegevens zodanig te coderen dat deze volledig veilig zijn. Als een bedrijf gegevens opslaat die zijn gecodeerd met een sleutel waartoe alleen de eindgebruiker toegang heeft, kunnen het bedrijf en iedereen die de sleutel niet heeft de gegevens niet ontsleutelen. Als er geen manier is om toegang te krijgen tot dergelijke gegevens, verdwijnen alle dingen die anders veiligheidsmaatregelen zouden vereisen: het bedrijf kan niet worden gekocht en zijn beleid wijzigen, het kan niet wegglippen en gegevens lekken, en het kan geen gegevens delen .

iCloud-back-ups van iPhones en iPads - waarvan algemeen wordt aangenomen dat ze goed zijn beschermd - zijn niet volledig ontoegankelijk voor anderen, omdat Apple een sleutel bewaart om ze te decoderen. Dit was een bewuste beslissing van Apple, waarschijnlijk genomen om te voorkomen dat klanten permanent worden buitengesloten van hun gegevens ( we onderzoeken die afwegingen hier ), of gemaakt onder druk van de FBI .

Hoewel iCloud-back-ups kwetsbaar zijn, zijn andere gevoelige gegevens zoals Health, iCloud-sleutelhanger en wachtwoorden volledig end-to-end gecodeerd met een sleutel die Apple niet heeft, dus deze informatie is niet op afstand toegankelijk. Hoewel dit niet voor alle Apple-winkels geldt, is end-to-end beveiliging zonder centrale sleutelopslag een van de unieke verkoopargumenten van Apple .

Apple biedt een framework genaamd "CloudKit" waarop app-ontwikkelaars kunnen voortbouwen, en gegevens die in CloudKit zijn opgeslagen, zijn end-to-end gecodeerd. Een voorbeeld van een ontwikkelaar die hier goed gebruik van maakt, is Bear , een app voor het maken van notities. Omdat Bear de technologie van Apple gebruikt voor gegevensopslag, hebben zelfs de programmeurs van Bear zelf geen toegang tot uw gegevens , en Apple ook niet. Alleen de gegevenseigenaar kan.

Het bouwen van systemen als deze vereist voorzichtigheid en het is gemakkelijk voor onschadelijke fouten om de effectiviteit van codering te ondermijnen. De service "Berichten in iCloud" van Apple lijdt hier onder: Apple bewaart niet expliciet de sleutel tot deze gegevens, maar een kopie van de sleutel kan worden opgenomen in de iCloud-back-up van een gebruiker en Apple bewaart de sleutels daarvoor. Zo kan de ene service de sleutel leveren om een andere te ontgrendelen.

Niet alle apps op Google Play zijn veilig

Apps die beschikbaar zijn in de App Store van Apple, zijn meestal veilig, omdat Apple ze zorgvuldig doorleest voordat ze geautoriseerd worden om te downloaden. Dit wordt vaak gezien als een afschrikmiddel voor app-ontwikkelaars, omdat het kopen van een app in de App Store aanzienlijk meer tijdrovend en duur kan zijn dan een app op Google Play . De reden hiervoor is dat Google Play een veel minder streng app-beoordelingsproces heeft. Dit kan goed zijn voor ontwikkelaars, maar het is slecht voor consumenten, omdat het waarschijnlijker is dat onveilige - en zelfs kwaadaardige - apps hun weg zullen vinden naar de Google Play Store. Toen de schaal van datamining van Facebook Research en Onavo aan het licht kwam, trok Apple de app onmiddellijk uit hun App Store, terwijl Onavo weken later beschikbaar bleef via Google Play, totdat het uiteindelijk door Facebook werd verwijderd.

In april 2018 keek een rapport van Sophos Labs naar 200 apps op Google Play en concludeerde dat meer dan 50% van alle gratis antivirus-apps die beschikbaar zijn op de service, kunnen worden geclassificeerd als "rogueware". Het rapport merkte op dat sommige apps 300 tot 400 miljoen keer waren gedownload en waarschuwde Android-gebruikers voor het downloaden van gratis antivirus-apps uit de Google Play Store.

Hoewel het primaire doel van de meeste van deze kwaadaardige apps was om gebruikers te laten geloven dat ze virussen hadden waarvoor betaling nodig was om te verwijderen (sommige apps leken een virus te downloaden, wat hun claim valideerde), veel vroegen ook om toegang tot een aantal gevoelige gegevens rechten. De toestemmingen die door dergelijke apps worden gevraagd, vielen vaak buiten het bereik van de functies die een typische antivirus-app nodig zou hebben , zoals locatietoegang, cameratoegang en toegang tot de telefoon van de gebruiker zonder hun medeweten.

Sinds het rapport Sophos Labs is gepubliceerd, heeft Google inspanningen geleverd om hun app store te beveiligen. In november 2019 heeft het bedrijf de App Defense Alliance samen met drie antivirusbedrijven - ESET, Lookout en Zimperium - opgezet in een poging om de aanwezigheid van kwaadaardige apps uit de Google Play Store te elimineren. Het is echter onduidelijk dat de App Defense Alliance zich ook zal bezighouden met het beschermen van gebruikersgegevens.

Antivirussoftware biedt niet altijd bescherming

Het gebruik van antivirussoftware van derden is het afgelopen decennium afgenomen vanwege drie factoren:

- Gebruikers slaan hun gegevens steeds vaker op in de cloud, meestal in een versleutelde staat, in plaats van lokaal op computers die anders baat kunnen hebben bij antivirussoftware.

- Er zijn verhoudingsgewijs meer gegevens op smartphones, die de neiging hebben om strengere ingebouwde bedieningselementen en voorschriften met betrekking tot veiligheid te hebben dan computers.

- Moderne besturingssystemen hebben standaard antivirusbescherming (zoals Mac's Gatekeeper of Microsoft's Defender).

Het afnemende gebruik van antivirussoftware van derden heeft deze bedrijven in een lastige situatie gebracht, wat heeft geleid tot fusies met antivirussen en pogingen om in andere sferen te draaien om te blijven drijven . Aangezien antivirussoftware over het algemeen uitgebreide toegang wordt verleend tot gegevens die op computers zijn opgeslagen (een noodzakelijke stap als de software is om malware te identificeren die ergens op de computer is opgeslagen), krijgen deze bedrijven toegang tot veel gevoelige gegevens. Antivirussoftware is met succes gebruikt als hulpmiddel voor spionage in de achterdeur vanwege de aanzienlijke toegang tot gegevens.

Bijna alle antivirusbedrijven die tegenwoordig worden geadverteerd, zijn gevestigd in landen met zwakke wetgeving inzake gegevensbescherming of die shell-bedrijven gebruiken om anders te lijken. Niet in Europa of de VS? Geen Data Protection Act (Brits), geen GDPR (Europa) en geen SafeHarbor (VS). Dat maakt het voor deze bedrijven gemakkelijk om aanvullende methoden te vinden om waarde uit gebruikersgegevens te halen.

De locatie van deze bedrijven is goed voor hun overstap naar het aanbieden van VPN's naast hun typische antivirussoftware. VPN's leiden alle gegevens van een gebruiker door een derde. Dit kan verstandig zijn, omdat het het internetverkeer van een gebruiker verschuift naar een pad dat sommige autoriteiten kan vermijden, maar het geeft die gegevens in handen van particuliere, onbekende bedrijven. Een groot aantal populaire VPN's zijn ofwel gevestigd in China of hebben Chinees eigendom, wat, gezien het feit dat VPN's officieel zijn verboden in China , erop kan wijzen dat er goede vragen moeten worden gesteld over de beveiliging van deze gegevens.

VPN's zijn agressief in hun reclame en marketing en gebruiken YouTubers in toenemende mate voor betaalde advertenties, en Google verdrinkt in sites die affiliate-vergoedingen verdienen voor het promoten van VPN's, voor zover het bijna onmogelijk is om authentieke beoordelingen of redactioneel te vinden. Dit lijkt waarschijnlijk niet te veranderen. Als u een nieuwkomer zou zijn en u een uitstekend product wilt bouwen en ethisch wilt exploiteren, zou u niet concurreren met wanhopige offshore AV-bedrijven! Het is ironisch dat het merendeel van de bedrijven die zijn vertrokken in een markt met veel vertrouwen, zeer verdacht is.

Met deze gedachten in gedachten, zijn er een paar principes en stappen die u kunt nemen om gegevens te beschermen, en ze worden in het onderstaande gedeelte beschreven.

Hoe uw gegevens te beschermen

Hier is een korte lijst met stappen die u kunt uitvoeren om uw gegevens te beveiligen. Als u een iPhone-gebruiker bent, bekijk dan onze diepe duik in het beschermen van uw iPhone, foto's en iCloud-account .

- Als u Android moet gebruiken, gebruikt u een telefoon van Google (zoals de Pixel), omdat Google de enige leverancier is die op betrouwbare wijze regelmatig software- en beveiligingsupdates levert. Pas op voor het risico van het downloaden van apps van Google Play. Als dit beperkend of belastend lijkt, kunt u overwegen over te schakelen naar een iPhone.

- Wees voorzichtig met het downloaden van apps of het aanmelden voor services. Pas op voor duistere patronen en services van anonieme bedrijven of bedrijven buiten gebieden met sterke wetgeving inzake gegevensbescherming (Europa, VS, Canada).

- Vertrouw niet op advertentie-gebaseerde services zoals Facebook - in het slechtste geval niet inloggen met Facebook of installeer de app - of producten zoals Google Wi-Fi dieverzamel op afstand gegevens. Krachtige firewalls zoalsLittle Snitch(macOS) ofGuardian Firewall(iOS, 'Voor ons zijn gegevens een verplichting, geen actief”) Kan invasieve gegevensverzameling blokkeren of markeren.

- Vertrouw bij het zoeken naar apps of software niet op andere beoordelingen dan die in de App Store of vertrouwde externe beoordelingsbronnen. Het is gemakkelijk om nep-reviews op een website te maken, om kleine nep-onafhankelijke review-sites te maken en aansterbeoordelingen weergeven in zoekresultaten van Google. Nog grotere beoordelingssites zoals Trustpilotkan worden gemanipuleerd, maar ze zijn waarschijnlijk nog steeds de beste bron van recensies.

- Let op je webcam en microfoon: apps die ze gebruiken, zullen dit niet noodzakelijkerwijs duidelijk maken. ZelfsMark Zuckerberg blijft geblokkeerdwanneer hij het niet gebruikt. Overweeg eenwebcam schildenmic blokwaardoor uw computer u niet kan opnemen.

- Gebruiktweefactorauthenticatie(2FA), maar gebruik het niet via sms. Het is relatief eenvoudig om uit te voeren wat bekend staat als een 'SIM-jacking”Aanval om toegang te krijgen tot de sms-berichten van iemand anders. Twitter's CEO wasmet succes aangevallenop deze manier in 2019.

- Maak regelmatig back-ups van uw iPhone of iPad met iTunes of iPhone Backup Extractor (beide gratis voor deze functionaliteit) in plaats van met iCloud, omdat iCloud niet end-to-end gecodeerd is en een gratis opslaglimiet van 5 GB heeft.

- Gebruik full-disk encryption (FDE). Moderne iOS- en Android-apparaten zijn standaard ingeschakeld, maar uw pc of Mac niet. Op de Mac wordt dit genoemdFileVaulten op Windows wordt het genoemdBitLocker. Zonder FDE zou het voor iedereen gemakkelijk zijn om de harde schijf eenvoudig van uw computer te verwijderen om uw gegevens te zien, zonder enig wachtwoord te gebruiken dat u gebruikt om uw account te beveiligen.

- Stel software-updates niet uit. Hoewel het frustrerend kan zijn als het lijkt alsof je computer, telefoon of browser vaak wil bijwerken en opnieuw opstarten, bevatten deze updates vaak essentiële beveiligingsupdates.

- Apps voor wachtwoordbeheer kunnen van onschatbare waarde zijn om gebruikers te helpen bij het instellen en onthouden van verschillende, veilige wachtwoorden voor de apps en services die ze gebruiken. Goede wachtwoordbeheerders kunnen ook dubbele of zwakke wachtwoorden detecteren en die van u vergelijken met databases met gelekte wachtwoorden, zoalshaveibeenpwned.1PasswordenLastPasswerk goed.