Как компании собирают ваши данные на законных основаниях и как их остановить

В 2018 году было обнаружено, что Cambridge Analytica собрала данные по меньшей мере 87 миллионов пользователей Facebook без их ведома , получив их через несколько тысяч учетных записей, которые использовали приложение для викторин.

Сбор данных онлайн коварен и непрерывен. Сегодня можно собрать больше данных, чем когда-либо прежде: люди создают столько данных каждые два дня, сколько они делали с начала времен до 2000 года . При рассмотрении в таком масштабе личные данные могут показаться безобидными.

Такие компании, как Facebook, Google и Amazon, заплатили огромные суммы в виде штрафов и репутации, чтобы получить доступ к таким ценным данным. Данные, собранные Facebook с помощью таких программ, как Onavo и Facebook Research (которые платили подросткам и другим лицам за практически неограниченный доступ к их данным ), позволили обнаружить, что WhatsApp использовался более чем в два раза чаще, чем Messenger, что дало Facebook стимул к покупке. WhatsApp в 2014 году. Это оказалось чрезвычайно ценным .

На самом деле защита данных - это не то, что потребители могут доверять всем компаниям. Вместо этого защита данных требует упреждающего подхода. Эта статья призвана помочь вам защитить ваши данные, информируя вас о том, насколько уязвимы ваши данные. Мы заканчиваем некоторыми советами о том, что вы можете сделать, чтобы обеспечить безопасность ваших данных.

Остерегайтесь темных узоров

Многие пользователи Onavo, вероятно, не знали, что к таким их данным можно получить доступ и что эти данные будут использоваться Facebook . Onavo требуются права суперпользователя для телефонов пользователей и VPN-доступ к компьютерам, что обеспечивает Facebook доступ к пользовательским данным. Личные сообщения в социальных сетях; чаты из приложений для обмена мгновенными сообщениями (включая фотографии и видео, отправленные в этих чатах); электронная почта; история просмотра интернета; и информация о местоположении была доступна для Facebook с помощью Onavo.

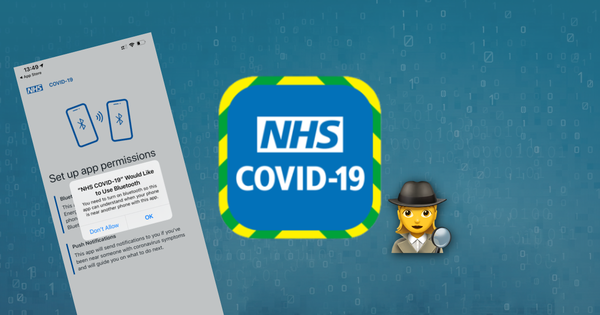

Конечно, для того чтобы приложения и веб-сайты легально получали доступ к этим данным, им сначала необходимо получить разрешение от пользователя. Если компании запрашивают такое разрешение открыто и явно, пользователи с большей вероятностью будут отклонять эти запросы. В результате многие компании используют сложные лабиринты «темных узоров», чтобы ловко и легально получить доступ к пользовательским данным.

Темные узоры используются потому, что они приносят результаты. Пользователи с большей вероятностью предоставят разрешения компаниям, если выполняется одно или несколько из следующих условий:

а. Пользователь чувствует, что другой альтернативы нет, или что предоставление разрешения - это самый быстрый и простой способ продвижения вперед.

Компании часто мешают пользователю избежать предоставления доступа, делая шаги, чтобы запретить доступ во время регистрации, неясными и сложными. Этот метод получения разрешений можно использовать в печально известном сложном пути, который LinkedIn потребовал от пользователей , чтобы запретить компании доступ к их списку контактов.

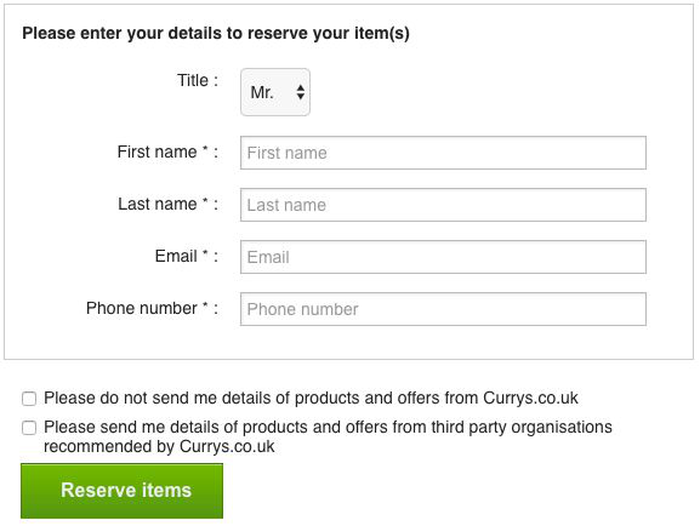

Удаление доступа, который уже был предоставлен, зачастую сложнее, чем предоставление доступа в первую очередь. Настройки разрешений для отслеживания данных или файлов cookie не часто находятся в ожидаемых вами областях (например, в разделе «Конфиденциальность»). Вводящая в заблуждение формулировка или необычные действия могут также использоваться, чтобы вызвать беспорядок. Например, пользователям может быть предложено поставить галочку, чтобы «отказаться» от предоставления разрешений.

б. Пользователь не знает, что он предоставляет доступ

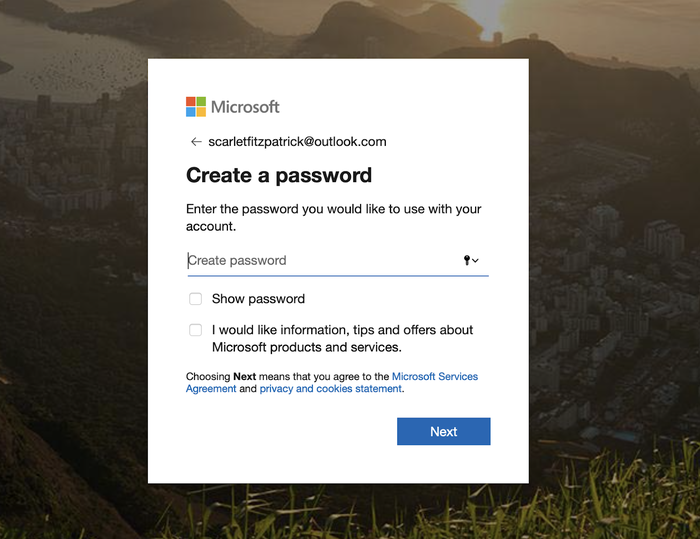

Предоставление разрешений часто связано с другим, более очевидным шагом, таким как создание пароля. Использование этого метода может снизить вероятность того, что пользователи обнаружат, что они согласились с определенными разрешениями на данные. Использование мелкого шрифта также увеличивает вероятность того, что такие соглашения могут быть пропущены.

с. Пользователь чувствует необходимость действовать быстро

Обычно это достигается одной из трех тактик давления:

- Создание ощущения дефицита. Booking.com часто ложно заявляет, что у него осталось всего лишь « 1 номер », чтобы побудить вас быстро забронировать номер.

- Вводить давление времени. Мы знакомы с этой тактикой при покупке определенных товаров, таких как авиабилеты и билеты: компании, занимающиеся бронированием, накладывают ограничение на количество товаров в вашей корзине. Компании могут использовать аналогичную тактику, чтобы получить разрешение от ваших данных.Facebook, кажется, использовал поддельные красные точки уведомленияпоявилось, когда пользователям было предложено согласиться с новыми соглашениями о конфиденциальности, возможно, чтобы соблазнить пользователя поспешно согласиться, чтобы прочитать свои сообщения.

- Прибегать к тактике запугивания. Вотусловия, используемые Facebookпри запросе доступа к данным распознавания лиц: «Если вы не включите распознавание лиц, мы не сможем использовать эту технологию, если незнакомец использует вашу фотографию, чтобы выдать себя за вас.«К сожалению, тактика запугивания повсеместна при сборе данных, поскольку различие между теми, кто обращается к данным для их защиты, и теми, кто собирается их поглотить, размыто.

С другой стороны, 3 из 10 эвристик юзабилити Якоба Нильсона, созданных для содействия пониманию пользователями онлайн-систем, часто извращаются темными узорами, разработанными для содействия путанице и необдуманным решениям, и это, в сочетании с направляющими цветами и макетами, которые предлагают правильные элементы для щелчка (выделено) разделы (зеленые кнопки) повышают вероятность того, что пользователи пойдут по заранее определенному пути, указанному теми, кто хочет получить доступ к личным данным.

Даже тогда, когда законы неоспоримо сломаны, то наказание часто не имеет существенное значение достаточно, чтобы действовать в качестве серьезного сдерживающего фактора. Крупные технологические компании, признанные нарушившими законы, как правило, наказываются штрафами, например, Google заплатил 170 миллионов долларов в конце 2019 года после того, как было установлено, что YouTube нарушил Закон о защите конфиденциальности детей в Интернете 1998 года (COPPA). Хотя это, несомненно, большая сумма, она едва царапает поверхность прибыли компании , ставя под сомнение эффективность таких штрафов для колоссальных технологических компаний.

Шифрование не является непогрешимым

Если вы используете iPhone - и не играете с настройками - большая часть ваших данных уже зашифрована. Большой! Шифрование означает не взломанный, верно? Ну вроде. Теоретически мощные компьютеры в будущем смогут расшифровывать зашифрованные данные, хотя это, вероятно, через сотни лет (и им потребуется доступ к зашифрованным данным).

То, что ваши данные зашифрованы, не означает, что это всегда безопасно. Рассмотрим, например, разные подходы к шифрованию. «Сквозное» шифрование является золотым стандартом, поскольку оно означает, что данные шифруются на обоих концах обмена данными, а также при передаче. Однако многие службы шифруют данные только в некоторых ситуациях, и не обязательно, когда они находятся в конце компании или «в состоянии покоя» на вашем устройстве.

На самом деле, многие личные данные не полностью зашифрованы во все времена. Ваш браузер может сказать вам, что соединение с сайтом или службой является безопасным, но это не означает, что базовая служба безопасна. Gmail и Evernote являются примерами продуктов, которые используют шифрование, но не являются сквозными зашифрованными, что позволило Googler читать пользовательские сообщения . (Стоит отметить, что с тех пор Google ввел много защитных мер, но практика все еще имеет место .)

В некоторых случаях компании могут передавать данные, которые, по вашему мнению, полностью зашифрованы, другим компаниям. Если вы используете стороннее почтовое приложение, оно может иметь доступ и к вашим данным. Google позволяет сторонним приложениям получать доступ к вашим данным электронной почты , что означает, что любое стороннее приложение с полным доступом к вашим данным также может на законных основаниях читать ваши электронные письма, не обращаясь к вам напрямую .

Записи от умных динамиков, таких как Amazon Alexa, шифруются во время транзита , но не достигают эффективного шифрования при достижении облака Amazon, что позволяет одному клиенту отправлять 1700 аудиофайлов, полученных из Alexa другого пользователя .

Защита ключей шифрования

Можно зашифровать данные так, чтобы они были полностью безопасными. Если компания хранит данные, зашифрованные ключом, к которому имеет доступ только конечный пользователь, то компания и любой другой человек, у которого нет ключа, не смогут расшифровать данные. Если нет способа получить доступ к таким данным, все вещи, которые в противном случае потребовали бы гарантий, исчезнут: компания не может быть куплена и менять свою политику, она не может проскользнуть и утратить данные, а также не может делиться данными ,

Резервные копии iCloud iPhone и iPad, которые, как принято считать, хорошо защищены, не являются полностью недоступными для других, поскольку Apple сохраняет ключ для их расшифровки. Это было сознательное решение, принятое Apple, которое, вероятно, было сделано для того, чтобы предотвратить постоянную блокировку клиентов их данных ( мы исследуем эти компромиссы здесь ), или сделаны в результате давления со стороны ФБР .

В то время как резервные копии iCloud уязвимы, другие конфиденциальные данные, такие как Health, цепочка ключей iCloud и пароли, полностью зашифрованы с помощью ключа, который Apple не хранит, поэтому к этой информации нельзя получить удаленный доступ. Хотя это относится не ко всем данным, которые хранятся в Apple, комплексная безопасность без центрального хранилища ключей является одним из уникальных преимуществ Apple .

Apple предоставляет платформу CloudKit для разработчиков приложений, а данные, хранящиеся в CloudKit, полностью зашифрованы. Одним из примеров того, как разработчик использует это с пользой, является приложение для заметок Bear . Поскольку Bear использует технологию Apple для хранения данных, даже сами программисты Bear не могут получить доступ к вашим данным , равно как и Apple. Только владелец данных может.

Создание подобных систем требует осторожности, и безобидные ошибки легко подрывают эффективность шифрования. Служба Apple «Сообщения в iCloud» страдает от этого: Apple явно не хранит ключ к этим данным, но копия ключа может быть включена в резервную копию iCloud пользователя, а Apple хранит ключи к ним. Таким образом, один сервис может предоставить ключ для разблокировки другого.

Не все приложения в Google Play безопасны

Приложения, доступные в Apple App Store, как правило, безопасны, поскольку Apple тщательно проверяет их, прежде чем они получат разрешение на загрузку. Это часто рассматривается как сдерживающий фактор для разработчиков приложений, поскольку получение приложения в App Store может быть значительно более длительным и дорогостоящим, чем получение приложения в Google Play . Причиной этого является то, что Google Play имеет гораздо менее строгий процесс рассмотрения приложений. Это может быть полезно для разработчиков, но это плохо для потребителей, поскольку повышает вероятность того, что небезопасные - и даже вредоносные - приложения попадут в Google Play Store. Когда стали известны масштабы интеллектуального анализа данных от Facebook Research и Onavo, Apple сразу же вытащила приложение из своего магазина приложений, в то время как Onavo продолжал оставаться доступным через Google Play несколько недель спустя, пока в конечном итоге не был удален Facebook.

В апреле 2018 года в отчете Sophos Labs были рассмотрены 200 приложений в Google Play и сделан вывод, что более 50% всех бесплатных антивирусных приложений, доступных в службе, можно отнести к категории «мошеннических». В отчете отмечалось, что некоторые приложения были загружены 300-400 миллионов раз, и пользователи Android не загружали бесплатные антивирусные приложения из магазина Google Play.

Хотя основная цель большинства этих вредоносных приложений состояла в том, чтобы заставить пользователей поверить, что у них есть вирусы, для удаления которых потребуется оплата (некоторые приложения, по-видимому, загружают вирус, подтверждая свои утверждения), многие также запросили доступ к ряду конфиденциальных данных. разрешения. Разрешения, запрашиваемые такими приложениями, часто выходят за рамки функций, которые могут понадобиться типичному антивирусному приложению , например, доступ к местоположению, доступ к камере и доступ к телефону пользователя без их ведома.

С момента публикации отчета Sophos Labs Google прилагает усилия для обеспечения безопасности своего магазина приложений. В ноябре 2019 года компания объединила App Defense Alliance с тремя антивирусными компаниями - ESET, Lookout и Zimperium - чтобы устранить присутствие вредоносных приложений в магазине Google Play. Однако неясно, что App Defense Alliance также будет заниматься защитой пользовательских данных.

Антивирусное программное обеспечение не всегда обеспечивает защиту

Использование стороннего антивирусного программного обеспечения за последнее десятилетие сократилось из-за трех факторов:

- Пользователи все чаще хранят свои данные в облаке, обычно в зашифрованном виде, а не локально на компьютерах, которые в противном случае могли бы получить выгоду от антивирусного программного обеспечения.

- Пропорционально больше данных поступает на смартфоны, которые, как правило, имеют более жесткие встроенные элементы управления и правила, связанные с безопасностью, чем компьютеры.

- Современные операционные системы в качестве стандарта включают антивирусную защиту (например, Gatekeeper для Mac или Microsoft Defender).

Сокращение использования стороннего антивирусного программного обеспечения поставило эти компании в сложное положение, что привело к слияниям антивирусных компаний и попыткам проникнуть в другие сферы, чтобы остаться на плаву . Поскольку антивирусному программному обеспечению обычно предоставляется расширенный доступ к данным, хранящимся на компьютерах (необходимый шаг, если программное обеспечение должно идентифицировать вредоносные программы, хранящиеся в любом месте на компьютере), этим компаниям предоставляется доступ к большому количеству конфиденциальных данных. Антивирусное программное обеспечение успешно используется в качестве инструмента для скрытого шпионажа благодаря значительному доступу к данным.

Почти все антивирусные компании, рекламируемые сегодня, базируются в странах со слабым законодательством о защите данных или используют подставные компании, которые, по-видимому, действуют иначе. Не в Европе или США? Нет Закона о защите данных (британский), нет GDPR (Европа) и нет SafeHarbor (США). Это облегчает этим компаниям поиск дополнительных методов получения ценности из пользовательских данных.

Расположение этих компаний выгодно благодаря их переходу на предложение VPN наряду с их типичным антивирусным программным обеспечением. VPN направляет все данные пользователя через третьих лиц. Это может быть разумно, так как он перемещает интернет-трафик пользователя в путь, который может обойти некоторые органы власти, но он передает эти данные в руки частных, неизвестных компаний. Большое количество популярных VPN-сетей либо базируются в Китае, либо имеют китайское право собственности, что, учитывая, что VPN-сети официально запрещены в Китае , может указывать на наличие хороших вопросов о безопасности этих данных.

VPN агрессивны в своей рекламе и маркетинге, все чаще используют YouTubers для платной рекламы, и Google тонет на сайтах, зарабатывающих партнерские сборы за продвижение VPN, поскольку практически невозможно найти подлинные отзывы или редакционные статьи. Это вряд ли изменится. Если бы вы были новичком, и вы хотели создать отличный продукт и вести его с соблюдением этических норм, вы не вступили бы в конкуренцию с отчаянными оффшорными AV-компаниями! Ирония в том, что большинство компаний, оставшихся на рынке с высоким уровнем доверия, весьма подозрительно.

Имея в виду эти мысли, есть несколько принципов и шагов, которые можно предпринять для защиты данных, и они изложены в разделе ниже.

Как защитить ваши данные

Вот краткий список шагов, которые вы можете выполнить для защиты ваших данных. Если вы пользователь iPhone, ознакомьтесь с нашим глубоким погружением в защиту вашего iPhone, фотографий и учетной записи iCloud .

- Если вам необходимо использовать Android, используйте телефон от Google (например, Pixel), поскольку Google является единственным поставщиком, который надежно предоставляет регулярные обновления программного обеспечения и безопасности. Остерегайтесь риска, связанного с загрузкой приложений из Google Play. Если это кажется ограничительным или обременительным, рассмотрите возможность перехода на iPhone.

- Будьте осторожны при загрузке приложений или подписке на услуги. Остерегайтесь темных схем и услуг, предоставляемых анонимными компаниями или компаниями за пределами территорий с жесткими законами о защите данных (Европа, США, Канада).

- Не полагайтесь на рекламные сервисы, такие как Facebook - в худшем случае, не заходите через Facebook и не устанавливайте приложение - или такие продукты, как Google Wi-Fi, которыеудаленно собирать данные, Мощные брандмауэры, такие какМаленькая снитч(macOS) илиGuardian Firewall(iOS, «Для нас данные - это обязательство, а не актив») Может заблокировать или выделить инвазивный сбор данных.

- При поиске приложений или программного обеспечения не полагайтесь на отзывы, отличные от найденных в App Store или доверенных сторонних источниках обзора. Легко подделывать отзывы на веб-сайте, создавать небольшие поддельные независимые рецензируемые сайты ипоказывать звездные рейтинги в результатах поиска Google, Еще большие обзорные сайты, такие как Trustpilotможно манипулировать, но они все еще, вероятно, лучший источник отзывов.

- Помните о своей веб-камере и микрофоне: приложения, которые их используют, не обязательно прояснят ситуацию. ЧетныйМарк Цукерберг держит его заблокированнымкогда он не использует это. Рассмотримэкран веб-камерыимикрофонный блокчто может помешать вашему компьютеру записать вас.

- использованиедвухфакторная аутентификация(2FA), но не используйте его через SMS. Относительно легко выполнить то, что известно какSIM-подъемное”Атаковать, чтобы получить доступ к SMS-сообщениям другого человека. Генеральный директор Twitter былуспешно атаковантаким образом, в 2019 году.

- Регулярно делайте резервные копии вашего iPhone или iPad с помощью iTunes или iPhone Backup Extractor (оба бесплатны для этой функции), а не с помощью iCloud, так как iCloud не является сквозным зашифрованным и имеет ограничение свободного хранилища 5 ГБ.

- Используйте полное шифрование диска (FDE). На современных устройствах iOS и Android эта функция включена по умолчанию, а на вашем ПК или Mac нет. На Mac это называетсяFileVaultи на винде это называетсяBitLocker, Без FDE любой может легко снять жесткий диск со своего компьютера, чтобы просмотреть ваши данные, минуя любой пароль, который вы используете для защиты своей учетной записи.

- Не откладывайте обновления программного обеспечения. Хотя это может разочаровывать, когда кажется, что ваш компьютер, телефон или браузер хотят часто обновляться и перезагружаться, эти обновления часто содержат важные обновления безопасности.

- Приложения для управления паролями могут быть неоценимыми, помогая пользователям устанавливать и запоминать различные безопасные пароли для приложений и служб, которые они используют. Хорошие менеджеры паролей также могут выявлять дубликаты или слабые пароли, а также проверять ваши базы данных на предмет утечек паролей, таких какhaveibeenpwned,1PasswordиLastPassхорошо работать.