Fotos de iCloud y seguridad en el centro de atención.

A menos que haya estado viviendo bajo una roca durante los últimos días (en cuyo caso ha tomado una buena decisión al venir directamente aquí), sin duda habrá escuchado sobre la publicación de muchas fotos privadas de más de cien celebridades diferentes. .

Esta brecha en la privacidad es algo que se ha vinculado a iCloud, pero no es totalmente culpa. Se ha puesto de manifiesto que estas fotos se han recopilado durante algún tiempo de numerosas fuentes. Tal violación tiende a llevar a grandes penas de prisión y, sin duda, lo mismo ocurrirá aquí, pero creo que muchas personas están subestimando la cantidad de datos robados de iCloud.

¿Qué datos tiene iCloud?

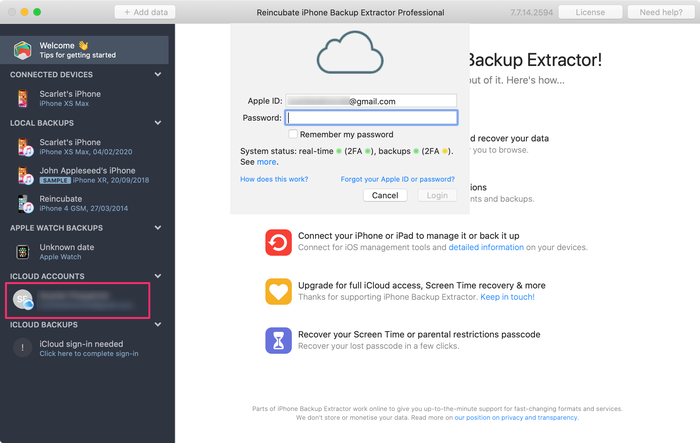

Aquí en Reincubate , nos encanta dar a las personas acceso a sus datos. Después de sufrir la pérdida de datos, nosotros mismos sabemos cuánto significa recuperarlos. En las últimas semanas, hemos estado creando y lanzando una API para desplegar y analizar sus datos de iCloud (si su empresa puede tener un uso para este tipo de servicio, hablemos ), por lo que sabemos una o dos cosas sobre la excelente seguridad que protege sus datos, así como lo que se puede lograr al conocer la combinación de ID de Apple y contraseña.

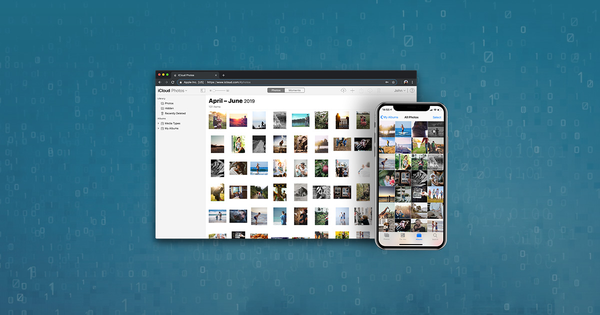

Con sus credenciales en mano y iPhone Backup Extractor con la funcionalidad de iCloud , puede extraer sus fotos de iPad o iPhone (como todos sabemos ahora), pero también puede extraer todos sus datos SMS, contactos, información específica de la aplicación (WhatsApp, etc.). ) para nombrar solo unos pocos! Además, tendrá acceso a otra funcionalidad de iCloud que no está almacenada en la copia de seguridad, como rastrear la ubicación de su iPhone o descargar los archivos que ha almacenado en iCloud, como documentos, calendario, marcadores y más. ¡Práctico!

Esto es absolutamente fantástico cuando has perdido tu teléfono y puedes guardar esas fotos de bebés, ese contacto de negocios o ese video de esponjoso. Aunque tampoco es tan fantástico cuando esta información está en manos de un tercero malintencionado.

¿Cómo se filtraron los datos?

Como se mencionó anteriormente, necesita la combinación de ID de Apple / nombre de usuario para acceder a estos datos. No hay otra manera de evitarlo. (A menos que, por supuesto, tenga un equipo de criptógrafos de clase mundial que realicen matemáticas novedosas para romper el estándar líder en encriptación, pero es probable que tenga cosas mejores que hacer). Encontrar la ID de Apple de un usuario no es fácil para la gran mayoría de las personas, pero recuerde que esto es solo una dirección de correo electrónico y, dependiendo de su presencia en línea, ocultar su correo electrónico puede ser difícil. Si bien muchas personas usarán contraseñas diferentes para diferentes servicios (como usted también debería), rara vez usamos una dirección de correo electrónico diferente, por lo que al descubrir una dirección de correo electrónico utilizada para un servicio no es un salto intelectual demasiado grande suponer que será correcto para otros. .

Entonces nos quedamos con la contraseña que se puede adivinar o restablecer. Restablecer la contraseña requiere acceso a la cuenta de correo electrónico o conocimiento de las diversas preguntas secretas que ha establecido; esta información, sin embargo, puede ser difícil de obtener. Adivinar, por otro lado, no requiere literalmente ningún conocimiento sobre el propietario de la cuenta. La respuesta natural para cualquier empresa seria acerca de la seguridad es hacer que las conjeturas sean difíciles. Si tiene una cuenta de Apple, puede recordar la gran cantidad de reglas que debe cumplir su contraseña para que se las pueda usar, que es la primera técnica que se usa para hacer las cosas más difíciles para un atacante. Ya no va a tener acceso a concederse gracias al usuario ingenuo que establece su contraseña como 123456 , o la siempre auto-no-cumplimiento de changeme .

"OK genial, tenemos contraseñas fuertes (ish), ¿ahora qué?"

Bueno, la segunda parte del problema es adivinar muchas veces. En este caso, hay un par de buenos enfoques. Una es hacer que el procedimiento sea lento, ya sea realizando miles de iteraciones hash o usando un algoritmo "lento" ( este es un buen artículo que habla de él con mayor profundidad, ya sabes, si te gusta ese tipo de cosas). Si bien esto reduce el número de intentos que se pueden hacer por segundo, se pueden hacer más y en la mayoría de los casos, se puede hacer más. Tenemos múltiples medidas de seguridad para garantizar que el forzado de cuentas no se pueda completar.

Existen varias técnicas que pueden implementarse (los intentos de inicio de sesión pueden ser monitoreados y las cuentas deshabilitadas si se encuentra actividad sospechosa, por ejemplo), pero el problema en este caso era que había una API de inicio de sesión que no tenía ninguna proteccion Los atacantes encontraron que la API Buscar mi iPhone permitiría cualquier número de intentos de contraseña, lo que significa que simplemente tenían que probar una lista de contraseñas de uso común, con la esperanza de que uno de ellos funcionara.

Eso es. Fue así de fácil.

Pero ya no, tan pronto como se reveló la falla, Apple la corrigió puntualmente. Apple toma una serie de precauciones para evitar el acceso no autorizado a los datos de los usuarios por parte de terceros, pero es su deber proteger sus datos también, ya sea con iCloud de Apple u otras aplicaciones y servicios.