iCloud fotos e segurança no centro das atenções

A menos que você tenha vivido sob uma rocha nos últimos dias (caso em que você tomou uma boa decisão em vir direto aqui), sem dúvida já ouviu falar sobre a publicação de muitas fotos privadas de mais de cem celebridades diferentes. .

Essa quebra na privacidade é algo que está ligado ao iCloud, mas não é totalmente o culpado. Ficou aparente que essas fotos foram coletadas por algum tempo de várias fontes. Tal violação tende a levar a grandes sentenças de prisão e, sem dúvida, o mesmo ocorrerá aqui, mas acho que muitas pessoas estão subestimando o quanto os dados do iCloud foram roubados.

Quais dados o iCloud contém?

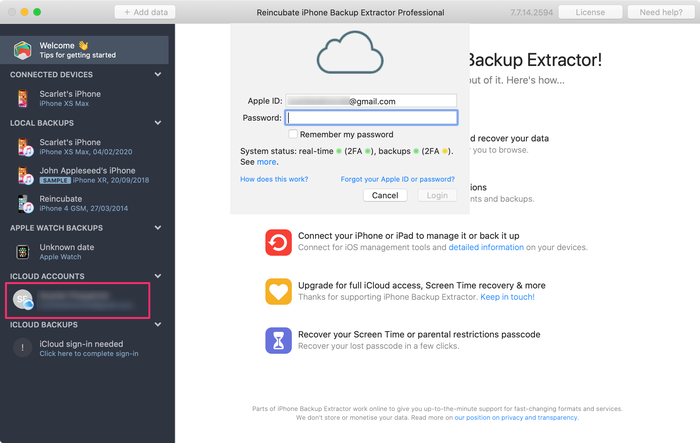

Aqui na Reincubate , nós adoramos dar às pessoas acesso aos seus dados. Depois de sofrermos a perda de dados, sabemos o quanto significa recuperá-la. Nas últimas semanas, construímos e lançamos uma API para extrair e analisar seus dados do iCloud (se sua empresa pode ter um uso para esse tipo de serviço, vamos conversar ), por isso sabemos uma coisa ou duas sobre a excelente segurança que protege seus dados, bem como o que pode ser alcançado conhecendo-se a combinação Apple-ID e senha.

Com suas credenciais na mão e iPhone Backup Extractor com funcionalidade iCloud , você pode extrair suas fotos do iPad ou iPhone (como todos nós estamos agora muito conscientes), mas você também pode extrair todos os seus dados SMS, contatos, informações específicas do aplicativo (WhatsApp etc ) só para citar alguns! Além disso, você terá acesso a outras funcionalidades do iCloud que não são armazenadas no backup, como acompanhar a localização do seu iPhone ou baixar os arquivos armazenados no iCloud, como documentos, calendário, favoritos e muito mais. Prático!

Isso é absolutamente fantástico quando você perdeu seu telefone e é capaz de salvar aquelas fotos de bebês, contatos comerciais ou vídeos fofos. Embora igualmente não tão fantástico quando esta informação está nas mãos de um terceiro malicioso.

Como os dados foram vazados?

Como mencionado acima, você precisa da combinação Apple-ID / username para acessar esses dados. Não há outra maneira de contornar isso. (A não ser, é claro, que você tenha uma equipe de criptógrafos de nível mundial realizando novas matemáticas para quebrar o padrão líder em criptografia, mas é bem provável que você tenha coisas melhores a fazer). Encontrar o Apple-ID de um usuário não é fácil para a grande maioria das pessoas, mas lembre-se que este é apenas um endereço de e-mail e, dependendo da sua presença on-line, ocultar seu e-mail pode ser difícil. Embora muitas pessoas usem senhas diferentes para serviços diferentes (assim como você deve), raramente usamos um endereço de e-mail diferente; assim, ter descoberto um endereço de e-mail usado para um serviço não é um grande salto intelectual para presumir que seja correto para outras pessoas. .

Então ficamos com a senha que pode ser adivinhada ou redefinida. A redefinição da senha requer o acesso à conta de e-mail ou o conhecimento das diversas perguntas secretas que você definiu. Essas informações, no entanto, podem ser difíceis de encontrar. Supor, por outro lado, requer literalmente nenhum conhecimento sobre o dono da conta! A resposta natural para qualquer empresa séria em termos de segurança é tornar as adivinhações difíceis. Se você tiver uma conta da Apple, poderá lembrar-se da miríade de regras que sua senha teve que atender para ser considerada utilizável, que é a primeira técnica usada para dificultar as coisas para um invasor. O acesso não será mais concedido graças ao usuário ingênuo que definir sua senha como 123456 , ou o changeme para sempre não cumprido.

"OK, ótimo, temos senhas fortes (ish), e agora?"

Bem, a segunda parte do problema é adivinhar muitas vezes. Neste caso, existem algumas abordagens interessantes. Uma delas é tornar o procedimento lento, seja executando muitos milhares de iterações de hash ou usando um algoritmo "lento" ( esse é um belo artigo falando sobre isso com mais profundidade, você sabe, se você gosta desse tipo de coisa). Enquanto isso reduz o número de tentativas que podem ser feitas por segundo, mais pode ser feito e, na maioria dos casos, é. Temos várias salvaguardas para garantir que a força bruta de contas simplesmente não possa ser concluída.

Existem várias técnicas que podem ser implementadas (as tentativas de login podem ser monitoradas e as contas desabilitadas se a atividade suspeita for encontrada, por exemplo), mas o problema nesse caso é que havia uma API de login que não tinha nenhum recurso adicional. proteção . Os atacantes descobriram que a API Find My iPhone permitiria qualquer número de tentativas de senha, o que significa que eles simplesmente tinham que tentar uma lista de senhas comumente usadas, esperando que uma delas funcionasse.

É isso aí. Foi assim tão fácil.

Mas não mais, assim que a falha foi revelada, a Apple pontuou-a pontualmente. A Apple toma várias precauções para impedir o acesso não autorizado a dados de usuários por terceiros, mas também é seu dever proteger seus dados, seja com o iCloud da Apple ou com outros aplicativos e serviços.