Facebook slaat onveilige authenticatietokens op in iPhone-back-ups

In de afgelopen maand hebben een handvol iOS-apps de aandacht getrokken met betrekking tot beveiligingsproblemen en het volgen van de iPhone . Nu is het de beurt aan Facebook, hoewel het probleem in kwestie van toepassing is op veel andere sociale netwerksites zoals LinkedIn, Dropbox en apps die deze sites gebruiken om gebruikers op iOS te verifiëren.

Beveiligingsonderzoeker Gareth Wright ontdekte dat de iOS-app van Facebook authenticatietokens in een gewoon tekstbestand bewaart. Die tokens zijn gelijk aan het wachtwoord dat u gebruikt om in te loggen.

Authenticatietokens opslaan in een back-up is niet noodzakelijk een slecht idee. Immers, als je je telefoon moet terugzetten vanaf een back-up, is het leuk om alles te zien zoals het was ingelogd, en het token is nodig om dit te doen. Je kunt zien hoe dit werkt met de huidige implementatie van Facebook:

- Log in op de Facebook-app op uw iPhone en maak een back-up met iTunes

- Meld u af bij de Facebook-app op uw iPhone (ga onderaan in het linkermenu en klik op

Settings→Log Out - Herstel de iTunes-back-up naar uw telefoon

Je zult zien dat je weer bent ingelogd. Netjes.

De weg naar de hel is geplaveid met goede voornemens

Of Facebook zijn authenticatietoken in de back-up opslaat, is niet het belangrijkste probleem. Het grootste probleem hier is dat het token niet gecodeerd is , geen apparaatspecifiek element bevat en niet in de tijd beperkt is . Dat betekent dat iemand het bestand uit uw back-up kan halen en naar zijn eigen apparaat kan importeren. In eenvoudige bewoordingen kan iedereen die toegang heeft tot dit bestand volledige toegang hebben tot uw Facebook-account en het gebruiken om uw identiteit te stelen of uw activiteit te volgen.

Daarnaast gebruiken veel apps en services van derden Facebook als verificatieservice. Als een hacker al is aangemeld bij uw Facebook-account, kunnen deze ook toegang krijgen tot deze services.

Facebook heeft op persbureaus gereageerd met de volgende opmerking, hoewel ze de waarschijnlijkheid van onzekere back-uphacking lijken weg te laten, wat volgens ons de gemakkelijkste methode is.

De iOS- en Android-applicaties van Facebook zijn alleen bedoeld voor gebruik met het door de fabrikant geleverde besturingssysteem en toegangstokens zijn alleen kwetsbaar als ze hun mobiele besturingssysteem hebben gewijzigd (dwz jailbroken iOS of gemodificeerde Android) of een kwaadwillende actor toegang tot het fysieke apparaat hebben verleend. We ontwikkelen en testen onze applicatie op een ongewijzigde versie van mobiele besturingssystemen en vertrouwen op de eigen beveiliging als basis voor ontwikkeling, implementatie en beveiliging, die allemaal in gevaar zijn op een jailbreak-apparaat. Zoals Apple stelt, "kunnen ongeoorloofde wijzigingen van iOS hackers in staat stellen persoonlijke informatie te stelen ... of malware of virussen te introduceren." Om zichzelf te beschermen, raden we alle gebruikers aan om hun mobiele besturingssysteem niet te wijzigen om instabiliteit van toepassingen of beveiligingsproblemen te voorkomen.

Moet je je zorgen maken? Om dit bestand te krijgen, moet de persoon fysiek toegang hebben tot uw iOS-apparaat of een pc met een niet-gecodeerde opgeslagen back-up. Een toevallige hacker heeft daar mogelijk geen toegang toe, maar een vastberaden hacker kan dergelijke toegang regelen.

Het is duidelijk dat app-uitgevers zoals Facebook zichzelf kunnen helpen met het volgende:

- Pas extra codering toe op authenticatietokens in back-up

- Zorg ervoor dat de tokens een apparaatspecifiek element hebben, zodat ze niet op andere apparaten kunnen worden gebruikt

- Stel de tokens in op een vervaldatum in de nabije toekomst

- Waarschuw gebruikers voor nieuwe aanmeldingen bij een service vanuit herstelde tokens

Wilt u uw eigen Facebook-authenticatietoken onderzoeken?

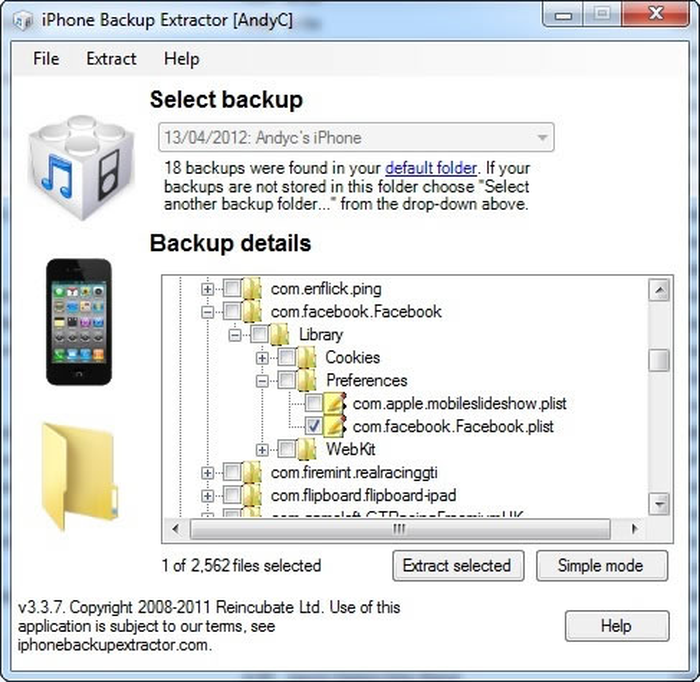

U kunt dit doen met iPhone Backup Extractor en toegang krijgen tot uw back-up in "Expert-modus". Je kunt de gegevens niet lezen of gebruiken om je aan te melden bij Facebook, tenzij je weet wat je doet - en we hebben om veiligheidsredenen niet gepubliceerd hoe we dit moeten doen - maar er is niet veel voor nodig zoek het uit.