Photos iCloud et la sécurité à l'honneur

Sauf si vous vivez sous un rocher ces derniers jours (auquel cas vous avez pris la bonne décision en venant ici tout de suite), vous avez sans doute entendu parler de la publication de nombreuses photos privées de plus de cent personnalités différentes. .

Cette atteinte à la vie privée est liée à iCloud, mais elle n’est pas entièrement à blâmer. Il est apparu que ces photos étaient rassemblées depuis un certain temps auprès de nombreuses sources. Une telle violation entraîne généralement de lourdes peines de prison et la même chose se produira, mais je pense que beaucoup de gens sous-estiment le volume de données volées dans iCloud.

Quelles données contient iCloud?

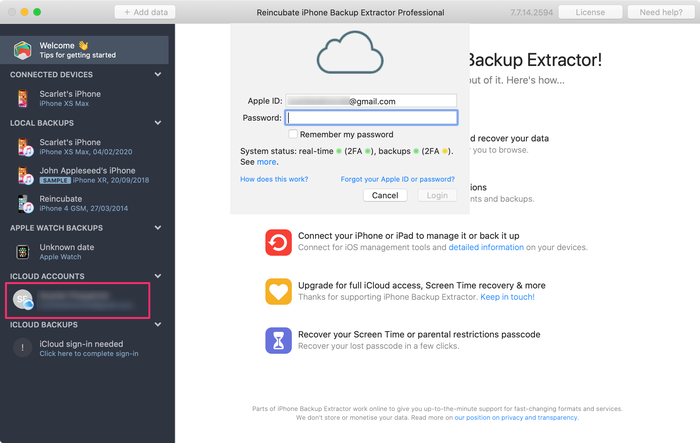

Chez Reincubate , nous aimons donner aux gens l’accès à leurs données. Après avoir subi nous-mêmes une perte de données, nous savons à quel point il est important de le récupérer. Ces dernières semaines, nous avons créé et lancé une API pour extraire et analyser vos données iCloud (si votre société peut utiliser ce type de service, discutons ), nous en savons donc une ou deux sur l'excellente sécurité qui protège vos données, ainsi que tout ce qui peut être réalisé en connaissant la combinaison Apple-ID et mot de passe.

Avec vos informations d'identification en main et iPhone Backup Extractor avec la fonctionnalité iCloud , vous pouvez extraire vos photos iPad ou iPhone (comme nous le savons tous maintenant), mais vous pouvez également extraire toutes vos données SMS, contacts et informations spécifiques à une application (WhatsApp, etc. ) pour n'en nommer que quelques-uns! De plus, vous aurez accès à d'autres fonctionnalités iCloud qui ne sont pas stockées dans la sauvegarde, telles que le suivi de l'emplacement de votre iPhone ou le téléchargement des fichiers stockés dans iCloud, tels que des documents, un calendrier, des signets, etc. Pratique!

C'est absolument fantastique lorsque vous avez perdu votre téléphone et que vous pouvez enregistrer ces photos de bébé, ce contact professionnel ou cette vidéo de duveteuse. Ce n’est pas non plus une chose fantastique lorsque ces informations sont entre les mains d’un tiers malveillant.

Comment les données ont-elles été divulguées?

Comme mentionné ci-dessus, vous avez besoin de la combinaison Apple-ID / nom d'utilisateur pour accéder à ces données. Il n'y a pas d'autre moyen de le contourner. (À moins bien sûr que vous n'ayez une équipe de cryptographes de classe mondiale effectuant de nouvelles mathématiques pour briser la norme en matière de cryptage, mais vous auriez probablement de meilleures choses à faire). Pour la grande majorité des utilisateurs, il est difficile de trouver l'identifiant Apple d'un utilisateur, mais rappelez-vous: il ne s'agit que d'une adresse électronique. Selon votre présence en ligne, il peut être difficile de dissimuler votre courrier électronique. Tandis que beaucoup de gens utiliseront des mots de passe différents pour différents services (vous devriez le faire aussi), nous utilisons rarement une adresse électronique différente. Par conséquent, après avoir découvert une adresse électronique utilisée pour un service, ce n'est pas un grand saut intellectuel de présumer que ce sera correct pour d'autres .

Nous nous retrouvons donc avec le mot de passe qui peut être deviné ou réinitialisé. La réinitialisation du mot de passe nécessite soit un accès au compte de messagerie, soit la connaissance des diverses questions secrètes que vous avez définies. Ces informations peuvent toutefois être difficiles à obtenir. Deviner d'un autre côté ne nécessite littéralement aucune connaissance du propriétaire du compte! La réaction naturelle de toute entreprise soucieuse de la sécurité consiste alors à compliquer les conjectures. Si vous avez un compte Apple, vous vous souviendrez peut-être de la multitude de règles que votre mot de passe devait respecter pour être considéré comme utilisable. Il s'agit de la première technique utilisée pour rendre les choses plus difficiles pour un attaquant. L’accès n’est plus accordé, grâce à l’utilisateur naïf qui a défini son mot de passe sur 123456 , ou au changeme toujours auto-épanouissant.

"OK super, nous avons des mots de passe forts (ish), et maintenant?"

Eh bien, la deuxième partie du problème consiste à deviner de nombreuses fois. Dans ce cas, il existe deux approches intéressantes. La première consiste à rendre la procédure lente soit par effectuant plusieurs milliers d'itérations de hachage ou en utilisant un algorithme « lent » ( c'est un bel article en parler plus en profondeur, vous savez, si vous êtes dans ce genre de chose). Bien que cela réduise le nombre de tentatives pouvant être faites à la seconde, il est possible de faire plus et dans la majorité des cas. Nous avons mis en place de nombreuses mesures de protection pour nous assurer que le forçage brutal des comptes ne peut tout simplement pas être exécuté.

Diverses techniques peuvent être implémentées (les tentatives de connexion peuvent être surveillées et les comptes désactivés si une activité suspecte est détectée, par exemple), mais le problème dans ce cas était qu’il existait une API de connexion qui ne disposait pas d’autre solution. protection . Les pirates ont découvert que l’ API Find My iPhone permettait un nombre quelconque de tentatives de mot de passe, ce qui signifie qu’ils devaient simplement essayer une liste de mots de passe couramment utilisés, en espérant que l’un d’eux fonctionnerait.

C'est tout. C'était aussi simple que ça.

Mais plus maintenant, dès que la faille a été révélée, Apple la corrige ponctuellement. Apple prend un certain nombre de précautions pour empêcher l'accès non autorisé aux données utilisateur par des tiers, mais il est de votre devoir de sécuriser également vos données, que ce soit avec iCloud d'Apple ou d'autres applications et services.