アプリとクラウドデータを保護する要因

クラウドに保存される貴重なデータの量が増えるにつれて、堅牢に保護されることがさらに重要になります。 iCloudなどのクラウドデータサービスに関する強力なセキュリティ対策は、エンドユーザー、Appleなどのクラウドサービスプロバイダ、およびReincubateなどのエコシステムプラットフォームのすべての人にメリットをもたらします。

このデータを保護するメカニズムにはいくつかの形があり、それらを実装するというAppleの実績は優れています。この記事では、彼ら(そしてReincubateのチーム)が使用してきた多くのテクニックを検証します。

少ない店舗 - 可能であれば

第一に、 より多くではなくより少ない量を保存することは、実を結びます。写真の顔認識データがiCloudフォトライブラリに保存されず、ローカルにキャッシュされるなど、データがiCloudに保存されたことがない場合の例があります。 AppleのHealthKit、HomeKit、TouchIDからのデータアーティファクトも、Androidのロック画面の顔認識データと同様に扱われます。もちろん、これは便利さとデバイス間でそのデータを同期させることの価値とのトレードオフです。一部のシステムは部分的なアプローチを使用します。たとえば、iMessageは限られた量のコンテンツをクラウドに保存しますが、デバイス間で直接同期されている他のデータに依存します。

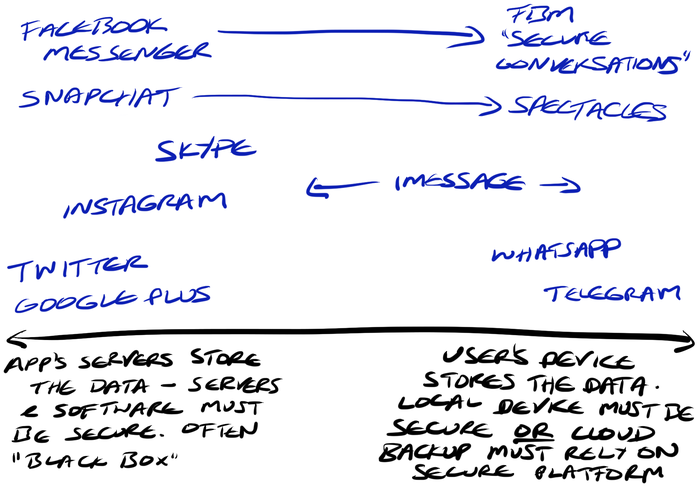

TelegramやWhatsAppなどの安全なメッセージングシステムは、まったく異なるアプローチを取ります。サーバーにはデータが格納されていないため(少なくとも、それほど多くは格納されていません)、ユーザーが有意義にバックアップおよび復元できるようにするには、豊富なデータセットをデバイスのバックアップに含める必要があります。ある意味では、セキュリティを維持するために、それらのアプリベンダーはそのデータの管理の手を洗ってエンドユーザーに任せています。エンドユーザーは自分のデバイスをローカルまたはクラウド上でバックアップすることを選択できます。

そのため、2つの極端な点があり、クラウド内にはほとんどなく、バックアップ内にはすべてのものがありますが、WhatsAppと比較することができます。 FacebookはそのWebインターフェースを提供します。

正しい解決策はありませんが、このデータをホストするアプリを使用するには、アプリの製造元が安全に管理する必要があります。データを一元的に保存しないアプリを使用するということは、iCloud BackupやGoogleのAndroidの場合のようにデータを自分のプラットフォームのクラウドに保存しない限り、エンドユーザーが自分のバックアップデータのセキュリティに対して責任を負わなければならないことを意味します。 7.0以上のデバイスバックアップ。

興味深いことに、下のグラフのように、一部のアプリメーカーはこの立場の両極端を占めています。 Snapchatアプリはほとんどすべてのデータをクラウドに保存しますが、アプリの物理的な拡張機能であるSpectaclesはすべてのデータをローカルにデバイスに保存します。

Snapchat Spectaclesは大まかには展開されていませんが、「snap」ボタンを7秒間押し続けるとハッカーが新しい電話にペアリングし、正当な所有者によって保存された暗号化されていないスナップを入手することができます。これは、Apple Watchに採用されているセキュリティ原則とは著しく対照的です。

強力な暗号化

これは2番目の重要なテクニック、つまり強力な暗号化 、理想的にはキーの不完全な格納を伴うテクニックに私たちを連れて行きます。デバイスの破壊または交換の際にアクセス可能な方法でデータをバックアップするには機密性が高すぎると思われる場合は、他に使用できる手法があります。特定のデバイスの使用を要求することによって、Facebookの「 秘密の会話 」機能はコンテンツを暗号化するためにハードウェア識別子を利用します。デバイスを紛失した場合、コンテンツは実質的に検索できなくなります。

いくつかのシステムは、限られた数の装置だけが一度にコンテンツにアクセスできることを保証するために装置固有のトークンを作成することができる同様の技術を使用する。 SnapchatとWhatsAppはそれぞれこのバリエーションを使用します。デバイスでSnapchatにログインすると、トークンが作成され、Snapchatのサーバーとデバイスの間で共有されます。同じユーザーが別のデバイスにログインすると、新しいトークンが作成され、以前にクラウド上にあったものが置き換えられ、最初のデバイスはインバウンドメッセージを復号化できなくなるため、ログアウトすることを余儀なくされます。安全でないシステムで使用された場合、このテクニックに明らかな脆弱性があります。それはトークンが他の場所にコピーされ使用される可能性があることです。根拠のあるAndroidやジェイルブレイクされたiOSデバイスを使用するのがひどいアイデアである理由についての議論が必要な場合、これはそれであり、またSnapchat用のWebクライアントが近いうちにありそうにない理由も説明します。

それは潜在的に秘密のFacebookのメッセージを失うために一つのことだ一方で、一部のデータは、両方の非常に敏感とその所有者に非常に貴重なものです。直感的には思えないかもしれませんが、個人的な価値が十分に大きい場合は、データを復号化または復元する方法が多数あると考えられる方法で保存されることがよくあります。これは非実用性を減らしながらセキュリティと引き換えになります。たとえば、iCloudアカウントとGoogleアカウントに関連付けられた大量のデータがあります。どちらの場合も、何らかの形式の分散型クラウドキーチェーンには、すべてのユーザーのパスワードが格納されています。それだけでなく、OAuthを使用した他のサイトでの認証メカニズムとしてのアカウントのグーグルによる宣伝は、このようなアカウントへのアクセスを回復不可能なほど失うことは飲み込むのに苦いピルとなることを意味します。

これらのアカウントは永久に損失する危険性があるため、あまりにも価値があると見なされるため、 データをクラウドに保存し、ユーザーだけが保持するトークンまたはパスワードで暗号化し、保存しない場合は中途半端なソリューションを使用します 。これが、たとえば、GoogleのChromeブラウザの新規インストールにログインするときに、2次同期パスワードがブラウザに入力されるまでクラウドに保存されたパスワードが利用できない理由です。

暗号化の負担を分担する

アップルのティムクック - 彼はセキュリティに関して真剣で根本的に正しい - 両方とも昨年このテクニックに対する彼らの信念を証明した。

長年にわたり、暗号化を使用してお客様の個人データを保護してきました。これは、お客様の情報を安全に保つ唯一の方法だと考えているためです。私たちはあなたのiPhoneの内容は私たちの事業のどれでもないと信じているので、私たちは私たち自身の手の届かないところにそのデータを入れさえしました。

- 「 お客様へのメッセージ 」のTim Cook

それ以外のことは別として、これはクラウドプロバイダが完全なユーザーデータを政府関係者に開示することを避けるのを助けることができます。彼らが令状によってそれを提供することを余儀なくされている場合、データはエンドユーザーだけが持っているキーで行うことができるさらなる復号化を必要とするので、彼らはユーザーのデータを直接公開することなくそうすることができます。

時には、多要素認証(MFA)、2要素認証(2FA)、または2段階認証(2SV)の場合のように、追加の鍵は特定の装置にのみ送信または生成できることを意味します。銀行やVPNは、 物理的なカードリーダーや安全なシードジェネレータを使用することが多く、これは時間ベースのワンタイムパスワードジェネレータ(OTPまたはTOTP)の一種です。グーグルとアップルはどちらもシンプルなSMSベースのMFAとフル2FAシステムを提供しており、グーグルはHOTP / OATHを使用し、 アップルはプロプライエタリです。

セキュリティまたは法執行機関(LEA)がこの暗号化されたデータを持ち、それを復号化するためのエンドユーザーキーを持っていない場合、強力なマシンを使用して自動的に推測されたパスワードに対してデータをテストします。 AppleのiOSはGoogleのAndroidに比べて大きな利点があります。Appleはデバイスのハードウェアを厳密に制御しているため、ハードウェアだけが高速に実行でき、デスクトップコンピュータなどの他のデバイスは低速に暗号化できるように設計できます。 Reincubateが10.2からのデータの復号化をサポートする世界初の企業となったとき、重要なのは、 10.2がどのように機能するかを最初に理解したことだけではありませんでした。従来のハードウェアで各復号化の試行に数秒かかるようにすることで、ハッカーやLEAが力ずくで行うことは実用的でなくなりました。

あいまいさによるセキュリティ

Appleが特に得意としているものを隠すことなしにこれらのテクニックを見直すことはしないでしょう。公開API、詳細なドキュメントを公開しない、またはこれらのシステムに関する多くの情報を伝達しないことで、ハッカーに潜在的な攻撃方法を知らせることを避けることができます。長い間、あいまいさに対する引数は、開示したオープンソースは、より高いセキュリティの成果につながったが、それは、OpenSSL 2014の発見の前にいた-事実上すべてが使用する重要なオープンソースセキュリティライブラリが-だったと、ほとんど常にされている基本的に安全ではありません 。

アプリやクラウドのデータを扱う方法を検討したい場合、またはさまざまなアプローチのダイナミクスをよりよく理解したい場合は、ぜひご連絡ください。