iCloud-foto's en beveiliging in de kijker

Tenzij je de afgelopen dagen onder een steen hebt geleefd (in welk geval je een goede beslissing hebt genomen om hier rechtstreeks te komen), heb je ongetwijfeld gehoord van de publicatie van vele privéfoto's van meer dan honderd verschillende beroemdheden .

Deze inbreuk op privacy is iets dat aan iCloud is gekoppeld, maar het is niet alleen de schuld. Het is duidelijk gemaakt dat deze foto's al enige tijd uit verschillende bronnen zijn verzameld . Een dergelijke overtreding leidt meestal tot grote gevangenisstraffen en dit zal ongetwijfeld ook hier gebeuren, maar ik denk dat veel mensen onderschatten hoeveel gegevens van iCloud er zijn gestolen.

Welke gegevens heeft iCloud?

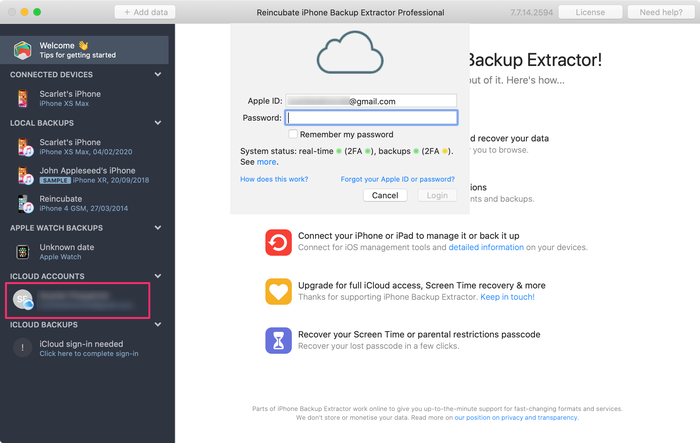

Bij Reincubate geven we mensen graag toegang tot hun gegevens. Na zelf gegevensverlies te hebben geleden weten we hoeveel het betekent om het terug te krijgen. In de afgelopen weken hebben we een API gebouwd en gestart om uw iCloud-gegevens op te halen en te ontleden (als uw bedrijf misschien gebruikmaakt van dit soort services, laten we chatten ), dan weten we iets over de uitstekende beveiliging die bescherming biedt uw gegevens, evenals wat u kunt bereiken door de combinatie van Apple ID en wachtwoord te kennen.

Met uw inloggegevens en iPhone Backup Extractor met iCloud-functionaliteit , kunt u uw iPad- of iPhone-foto's extraheren (zoals we nu allemaal weten), maar u kunt ook al uw SMS-gegevens, contacten, app-specifieke informatie extraheren (WhatsApp enz. ) om er maar een paar te noemen! Bovendien hebt u toegang tot andere iCloud-functionaliteit die niet in de back-up is opgeslagen, zoals het bijhouden van de locatie van uw iPhone of het downloaden van de bestanden die u hebt opgeslagen in de iCloud, zoals documenten, agenda, bladwijzers en meer. Handig!

Dit is absoluut fantastisch als je je telefoon kwijt bent en in staat bent om die babyfoto's, dat zakelijke contact of die video van luchtig te redden. Hoewel evenmin zo fantastisch als deze informatie in handen is van een kwaadwillende derde partij.

Hoe zijn de gegevens gelekt?

Zoals hierboven vermeld, hebt u de combinatie Apple-ID / gebruikersnaam nodig om toegang te krijgen tot deze gegevens. Er is geen andere manier omheen. (Tenzij je natuurlijk een team van cryptografen van wereldklasse hebt die nieuwe wiskunde uitvoeren om de leidende standaard in encryptie te doorbreken, maar dan heb je waarschijnlijk betere dingen te doen). Het vinden van de Apple ID van een gebruiker is niet eenvoudig voor de overgrote meerderheid van de mensen, maar onthoud dat dit slechts een e-mailadres is en afhankelijk van uw aanwezigheid online, kan het verbergen van uw e-mail moeilijk zijn. Hoewel veel mensen verschillende wachtwoorden zullen gebruiken voor verschillende diensten (en dat zou ook moeten), gebruiken we zelden een ander e-mailadres, dus als je een e-mailadres hebt gevonden dat voor één service wordt gebruikt, is het niet zo'n grote intellectuele sprong om te veronderstellen dat het correct is voor anderen .

Dus we blijven dan achter met het wachtwoord dat kan worden geraden of gereset. Het opnieuw instellen van het wachtwoord vereist toegang tot het e-mailaccount of kennis van de verschillende geheime vragen die u hebt gesteld - deze informatie kan echter moeilijk zijn om te verkrijgen. Raden aan de andere kant vereist letterlijk geen kennis over de accounteigenaar! De natuurlijke reactie voor een bedrijf dat serieus is met beveiliging, is om het raden te raden. Als je een Apple-account hebt, kun je je de talloze regels herinneren waaraan je wachtwoord moest voldoen om als bruikbaar te worden beschouwd, wat de eerste techniek is die wordt gebruikt om dingen moeilijker te maken voor een aanvaller. Niet langer zal toegang worden verleend dankzij de naïeve gebruiker die hun wachtwoord instelt als 123456 , of het voor altijd niet-bevredigende changeme .

"OK goed, we hebben sterke (ish) wachtwoorden, wat nu?"

Nou, het tweede deel van het probleem is veel keren raden. In dit geval zijn er een paar aardige benaderingen. Een daarvan is om de procedure te vertragen door het uitvoeren van vele duizenden hash-iteraties of door een "traag" algoritme te gebruiken ( dit is een leuk artikel dat daar dieper op in gaat, weet je, als je van dat soort dingen houdt). Hoewel dit het aantal pogingen per seconde vermindert, kan meer worden gedaan en in de meeste gevallen wel. We hebben meerdere beveiligingen om ervoor te zorgen dat brute forceren van accounts gewoon niet kan worden voltooid.

Er zijn verschillende technieken die kunnen worden geïmplementeerd (inlogpogingen kunnen worden gecontroleerd en accounts kunnen worden uitgeschakeld als verdachte activiteit bijvoorbeeld wordt gevonden), maar het probleem was in dit geval dat er een inlog-API was die geen aanvullende informatie had. bescherming . Aanvallers ontdekten dat de Find My iPhone API een onbeperkt aantal wachtwoordpogingen mogelijk zou maken, wat betekent dat ze eenvoudig een lijst met veelgebruikte wachtwoorden moesten proberen, in de hoop dat een van hen zou werken.

Dat is het. Het was zo eenvoudig.

Maar niet meer, zodra de fout ontdekt was, heeft Apple het punctueel gepatcht. Apple neemt een aantal voorzorgsmaatregelen om ongeautoriseerde toegang tot gebruikersgegevens door derden te voorkomen, maar het is ook uw taak om uw gegevens te beveiligen, zij het met Apple's iCloud of andere apps en services.