Faktoren für die Sicherung von App- und Cloud-Daten

Umso mehr wertvolle Daten in der Cloud gespeichert werden, ist es umso wichtiger, dass sie zuverlässig geschützt werden. Starke Sicherheitsmaßnahmen für Cloud-Datendienste wie die iCloud kommen allen zugute: Endbenutzern, Cloud-Dienstanbietern wie Apple und Ökosystem-Plattformen wie Reincubate.

Die Mechanismen zum Schutz dieser Daten haben verschiedene Formen, und Apples Erfolg bei der Implementierung war gut. In diesem Artikel werden einige der Techniken beschrieben, die sie - und das Team von Reincubate - verwendet haben.

Weniger aufbewahren - wenn möglich

Erstens zahlt es sich aus, weniger als mehr zu speichern . Es gibt Beispiele dafür, bei denen noch nie Daten in der iCloud gespeichert wurden, beispielsweise wenn Gesichtserkennungsdaten aus Fotos nicht in der iCloud-Fotobibliothek gespeichert, sondern lokal gespeichert werden. Datenartefakte von HealthKit, HomeKit und TouchID von Apple werden ebenso behandelt wie die Sperrbildschirm-Gesichtserkennungsdaten von Android. Natürlich ist dies oft ein Kompromiss aus Bequemlichkeit und dem Wert der Synchronisierung dieser Daten zwischen Geräten. Einige Systeme verwenden einen partiellen Ansatz. Zum Beispiel speichert iMessage eine begrenzte Menge an Inhalten in der Cloud, setzt aber voraus, dass andere Daten direkt zwischen den Geräten synchronisiert werden.

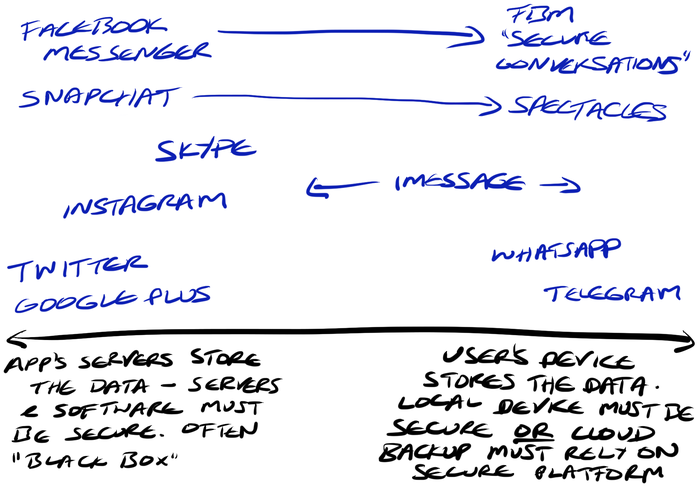

Sichere Nachrichtensysteme wie Telegram oder WhatsApp verfolgen einen völlig anderen Ansatz. Da auf ihren Servern keine Daten (oder zumindest nicht sehr viele) gespeichert sind, muss eine umfassende Datensammlung in die Sicherung eines Geräts einbezogen werden, damit ein Benutzer Backups und Wiederherstellungen sinnvoll durchführen kann. Um die Sicherheit aufrechtzuerhalten, waschen die App-Anbieter ihre Hände von der Verwaltung dieser Daten und überlassen es dem Endbenutzer, der sich dafür entscheidet, seine Geräte lokal oder in der Cloud zu sichern.

Es gibt also zwei Extreme, und man kann WhatsApp - mit wenig in der Cloud und allem im Backup - dem Facebook Messenger gegenüberstellen, der nichts in einem Gerätesicherung speichert, weil es in der Cloud leicht verfügbar ist und in Ordnung sein muss Facebook stellt seine Webschnittstelle zur Verfügung.

Hier gibt es keine richtige Lösung, aber es gibt einiges zu bedenken: Die Verwendung einer App, die diese Daten hostet, setzt voraus, dass der App-Anbieter sie sicher verwaltet, und oft bleiben die Benutzer im Unklaren darüber, was gespeichert wird und wie. Die Verwendung einer App, die keine Daten zentral speichert, bedeutet, dass der Endbenutzer die Verantwortung für die Sicherheit seiner eigenen Sicherungsdaten übernehmen muss - es sei denn, dass diese Daten in der Cloud ihrer Plattform gespeichert werden, wie dies bei iCloud Backups und Googles Android der Fall ist 7.0+ Gerätesicherungen.

Interessanterweise besetzen einige App-Hersteller, wie in der Grafik unten, beide Extreme dieser Position. Die Snapchat-App speichert fast alle Daten in der Cloud, während die physische Erweiterung der App - Spectacles - alle ihre Daten lokal auf dem Gerät speichert.

Snapchat Spectacles ist zwar nicht allgemein ausgerollt, aber ziemlich unsicher: Wenn der Hacker sieben Sekunden lang den Schnappschalter gedrückt hält, kann er sie mit einem neuen Telefon koppeln und die unverschlüsselten Schnappschüsse erhalten, die der rechtmäßige Eigentümer darauf gespeichert hat. Dies steht in deutlichem Gegensatz zu den Sicherheitsprinzipien der Apple Watch.

Starke Verschlüsselung

Das bringt uns zur zweiten kritischen Technik: starke Verschlüsselung , idealerweise mit unvollständiger Speicherung der Schlüssel. Wenn Daten als zu sensibel erachtet werden, um auf eine Weise gesichert zu werden, auf die im Falle der Zerstörung oder des Austauschs eines Geräts zugegriffen werden kann, gibt es andere Techniken, die verwendet werden können. Durch die Verwendung eines bestimmten Geräts werden bei Facebook mit der Funktion " Secret Conversations " Hardwarekennungen verwendet, um Inhalte zu verschlüsseln. Wenn das Gerät verloren geht, ist der Inhalt praktisch nicht mehr auffindbar.

Einige Systeme verwenden eine ähnliche Technik, bei der ein gerätespezifisches Token erstellt werden kann, um sicherzustellen, dass nur eine begrenzte Anzahl von Geräten gleichzeitig auf Inhalte zugreifen kann. Snapchat und WhatsApp verwenden jeweils eine Variation davon. Wenn Sie sich bei Snapchat auf einem Gerät anmelden, wird ein Token erstellt und zwischen den Snapchat-Servern und dem Gerät freigegeben. Wenn sich derselbe Benutzer bei einem anderen Gerät anmeldet, wird ein neues Token erstellt, das das vorherige in der Cloud ersetzt und das erste Gerät dazu zwingt, sich abzumelden, da keine eingehenden Nachrichten entschlüsselt werden könnten. Bei unsicheren Systemen besteht eine offensichtliche Sicherheitslücke, wenn das Token an anderen Orten kopiert und verwendet werden kann. Wenn ein Argument erforderlich war, warum die Verwendung eines verwurzelten Android- oder Jailbroken-iOS-Geräts eine schreckliche Idee ist, ist dies auch der Grund, und es erklärt auch, warum es in absehbarer Zeit kaum einen Web-Client für Snapchat gibt.

Während es möglicherweise eine Sache ist, geheime Facebook-Nachrichten zu verlieren, sind einige Daten sowohl hochsensibel als auch für den Besitzer von hohem Wert. Es scheint nicht intuitiv zu sein, aber wenn der persönliche Wert, wenn die Daten groß genug sind, werden diese oft so gespeichert, dass es viele Möglichkeiten gibt, sie zu entschlüsseln oder wiederherzustellen. Dadurch werden Sicherheiten mit reduzierter Unpraktikabilität abgetan. Zum Beispiel gibt es eine Vielzahl von Daten, die mit iCloud- und Google-Konten verknüpft sind. In beiden Fällen handelt es sich um eine Art verteilter Cloud-Schlüsselbund, in der alle Passwörter eines Benutzers gespeichert werden. Nicht nur das, aber Googles Werbung für ihre Konten als Authentifizierungsmechanismus auf anderen Websites mit OAuth bedeutet, dass der Verlust der Konten dieser Konten unwiederbringlich zu verlieren wäre.

Da diese Konten als zu wertvoll erachtet werden, um einen dauerhaften Verlust zu riskieren, wird eine Zwischenlösung verwendet, bei der Daten in der Cloud gespeichert werden, jedoch mit einem Token oder Kennwort verschlüsselt werden, das nur der Benutzer behält und das nicht gespeichert wird. Wenn Sie sich beispielsweise bei einer Neuinstallation des Google Chrome-Browsers anmelden, sind die in der Cloud gespeicherten Kennwörter erst verfügbar, wenn ein sekundäres Synchronisationskennwort in den Browser eingegeben wurde.

Die Verschlüsselungslast teilen

Apples Tim Cook, der sowohl ernsthaft als auch grundlegend sicher ist, bezeugte ihren Glauben an diese Technik erst letztes Jahr:

Seit vielen Jahren verwenden wir Verschlüsselung, um die persönlichen Daten unserer Kunden zu schützen, da wir der Meinung sind, dass dies der einzige Weg ist, um ihre Daten zu schützen. Wir haben diese Daten sogar aus unserer eigenen Reichweite herausgegeben, weil wir der Meinung sind, dass der Inhalt Ihres iPhones nichts für uns ist.

- Tim Cook in " Eine Nachricht an unsere Kunden "

Abgesehen von allem anderen kann dies Cloud-Anbietern helfen, die Offenlegung vollständiger Benutzerdaten gegenüber staatlichen Akteuren zu vermeiden. Wenn sie dazu gezwungen werden, sie durch einen Haftbefehl bereitzustellen, können sie dies tun, ohne die Daten eines Benutzers direkt preiszugeben, da die Daten eine weitere Entschlüsselung erfordern, die nur mit einem Schlüssel erfolgen kann, den nur der Endbenutzer besitzt.

Wie bei der Multi-Faktor-Authentifizierung (MFA), der Zwei-Faktor-Authentifizierung (2FA) oder der Bestätigung in zwei Schritten (2SV) bedeutet dies, dass der zusätzliche Schlüssel nur an ein bestimmtes Gerät gesendet oder von diesem generiert werden kann. Banken und VPNs verwenden häufig physische Kartenleser oder sichere Seed-Generatoren , bei denen es sich um zeitbasierte Einmalpasswortgeneratoren (OTP oder TOTP) handelt. Sowohl Google als auch Apple bieten einfache SMS-basierte MFA-Systeme sowie vollständige 2FA-Systeme an, wobei Googles HOTP / OATH und Apples proprietär sind.

Wenn die Sicherheits- oder Strafverfolgungsbehörden (LEA) über diese verschlüsselten Daten verfügen, jedoch keinen Endbenutzerschlüssel, der sie entschlüsseln kann, können sie versuchen, sie mithilfe von leistungsstarken Maschinen zu testen, um die Daten anhand automatisch erratener Kennwörter zu testen. Apples iOS hat hier einen enormen Vorteil gegenüber Googles Android: Da Apple die Hardware in ihren Geräten genau kontrolliert, können sie Verschlüsselungstechniken entwickeln, die nur ihre Hardware schnell ausführen kann und andere Geräte wie Desktop-Computer nur langsam arbeiten. Als Reincubate als erstes Unternehmen der Welt die Entschlüsselung von Daten aus 10.2 unterstützte , war es nicht nur wichtig, dass das Unternehmen zuerst die Funktionsweise von 10.2 verstand. Es war auch so, dass wir als erstes die schnelle Entschlüsselung von Apples cleverer Technik skalierten. Indem jeder Entschlüsselungsversuch mit herkömmlicher Hardware einige Sekunden dauerte, wurde es für Hacker oder LEA unpraktisch, brutale Gewalt anzuwenden.

Sicherheit durch Dunkelheit

Es wäre nicht angebracht, diese Techniken zu überprüfen, ohne eine zu behandeln, bei der Apple besonders gut ist: Sicherheit durch Unklarheit. Indem das Unternehmen keine öffentlichen APIs, detaillierte Dokumentation oder auch nur eine Menge Informationen zu diesen Systemen veröffentlicht, kann das Unternehmen verhindern, dass Hacker auf potenzielle Angriffsmethoden aufmerksam gemacht werden. Das Argument gegen die Unklarheit war lange Zeit, dass Offenlegung und Open Source zu besseren Sicherheitsergebnissen führten. Dies war jedoch vor der Entdeckung des Jahres 2014, dass OpenSSL - eine kritische Open Source-Sicherheitsbibliothek, die praktisch alles verwendet - war und war fast immer grundsätzlich unsicher .

Nehmen Sie Kontakt auf, wenn Sie nach Möglichkeiten suchen, mit App- oder Cloud-Daten zu arbeiten, oder wenn Sie die Dynamik der verschiedenen Ansätze besser verstehen möchten.